Kerberos-Authentifizierung erklärt

In einer zunehmend digitalisierten Welt, in der private und geschäftliche Daten elektronisch gespeichert und übermittelt werden, ist Cyber-Kriminalität ein immer größer werdendes Problem. Durch den Einsatz künstlicher Intelligenz finden Hacker außerdem immer mehr Wege, ihre Angriffe zu optimieren. Aus diesem Grund ist die Verschlüsselung von Daten durch elektronische Sicherheitsprozeduren wichtiger denn je. Erfahren Sie hier, was es mit der Kerberos-Authentifizierung auf sich hat, wie Sie funktioniert und wo ihre Stärken und Schwächen liegen.

- Inklusive Wildcard-SSL-Zertifikat

- Inklusive Domain Lock

- Inklusive 2 GB E-Mail-Postfach

Was ist das Kerberos?

Kerberos ist ein Authentifizierungsdienst, der in offenen bzw. unsicheren Computernetzwerken zum Einsatz kommt. So authentifiziert das Sicherheitsprotokoll Dienstanfragen zwischen zwei oder mehreren vertrauenswürdigen Hosts über ein nicht vertrauenswürdiges Netzwerk wie das Internet. Zur Authentifizierung von Client-Server-Anwendungen und der Überprüfung von Benutzeridentitäten kommen kryptografische Verschlüsselungen und eine vertrauenswürdige dritte Partei (auch Trust Third Party) zum Einsatz.

Kerberos wird als Open-Source-Projekt vom Kerberos-Konsortium gepflegt. Seine Ursprünge hat es in den 80er Jahren – das Massachusetts Institute of Technology (MIT) entwickelte das Protokoll für sein damaliges Projekt Athena. Heute ist Kerberos die Standard-Autorisierungstechnologie von Microsoft Windows. Kerberos-Implementierungen gibt es aber auch für andere Betriebssysteme wie Apple OS, FreeBSD, UNIX und Linux. Microsoft führte seine Version des Kerberos-Protokolls in Windows 2000 ein. Daraufhin entwickelte es sich auch zum Standardprotokoll für Websites und Single Sign-On-Implementierungen auf verschiedenen Plattformen.

Ihren Namen erhielt die Kerberos-Authentifizierung aus der griechischen Mythologie vom legendären dreiköpfigen Hund Kerberos (auch bekannt als Cerberus), dem Hund, der den Eingang zur Unterwelt bewacht. In den Erzählungen hat Kerberos einen Schlangenschwanz und ein besonders aggressives Auftreten, was ihn zu einem effektiven Wächter macht. Im Fall des Kerberos-Protokolls repräsentieren die drei Köpfe den Client, den Server und das Key Distribution Center (KDC). Letzteres fungiert als „Trusted Third Party“.

Benutzer, Computer und Dienste, die Kerberos verwenden, sind auf das KDC angewiesen, das in einem einzigen Prozess zwei Funktionen bereitstellt: die Authentifizierung und die Ticket-Vergabe. Sogenannte „KDC-Tickets“ authentifizieren alle Parteien, indem die Identität aller Knoten – die Anfangs- und Endpunkte von logischen Verbindungen – verifiziert wird. Dabei verwendet der Kerberos-Authentifizierungsprozess eine konventionelle Shared-Secret-Kryptografie, die verhindert, dass übertragende Datenpakete gelesen oder verändert werden können. So sind sie auch vor Abhör- und Wiederholungsangriffen geschützt.

Möchten Sie die Cloud nutzen, um jederzeit und von überall aus auf Ihre Daten zugreifen zu können, ohne dabei Kompromisse in Sachen Sicherheit einzugehen? Nutzen Sie den HiDrive Cloud-Speicher von IONOS, der Ihre sensiblen Daten mit der Ende-zu-Ende-Verschlüsselung und zusätzlicher Zwei-Faktor-Authentifizierung schützt.

Was unterscheidet Kerberos von NTLM?

Kerberos und NTLM sind Netzwerkprotokolle, die eine Untergruppe in der Familie der Internet Protocols (IPs) bilden. Beide sind Authentifizierungsverfahren, die in der Übermittlung das TCP (Transmission Control Protocol) oder UDP (User Datagram Protocol) verwenden. NTLM steht für NT LAN Manager und wurde vor Kerberos entwickelt. Es ist ein Challenge-Response-Authentifizierungsprotokoll, bei dem der Zielcomputer ein Passwort anfordert, das daraufhin überprüft und dann in Form von Passwort-Hashes für die weitere Verwendung gespeichert wird.

Wie das Zusammenspiel zwischen TCP und IP abläuft, erklären wir in unserem großen TCP/IP-Artikel.

Einer der größten Unterschiede zwischen Kerberos und NTLM besteht in der Verifizierung durch eine dritte Partei. So hat Kerberos eine stärkere Verschlüsselungsfunktion als NTLM, da der Extraschritt eine weitere Sicherheitsebene hinzufügt. NTLM kann inzwischen relativ leicht geknackt werden, weshalb es heutzutage als unsicher gilt und nicht mehr verwendet werden sollte. Im Windows-Authentifizierungsmodul sind jedoch immer noch beide Authentifizierungsprotokolle implementiert.

Der Security Support Provider (SSP) Negotiate, der als Anwendungsschicht zwischen dem Security Support Provider Interface (SSPI) und den anderen SSPs fungiert, wählt in einem Aushandlungsverfahren automatisch zwischen der Kerberos- und NTLM-Authentifizierung. Wenn verfügbar, wird das Kerberos-Protokoll verwendet, ansonsten kommt NTLM zum Einsatz.

Während Kerberos in der Regel in Microsoft-Produkten ab Windows 2000 und Windows XP implementiert ist, gibt es für das Web-Browsing, Messaging und E-Mails andere gängige Sicherheitsprotokolle. Das Sicherheitsprotokoll SSL bzw. TLS verschlüsselt zum Beispiel die Verbindung zwischen einem Webserver und einem Browser. Dadurch wird sichergestellt, dass alle Daten, die übertragen werden, geschützt bleiben und nicht ausgelesen werden können. Genau wie Kerberos arbeitet SSL mit dem TCP-Protokoll, nutzt jedoch ein Public-Key-Verschlüsselungsverfahren.

Wie funktioniert die Kerberos-Authentifizierung?

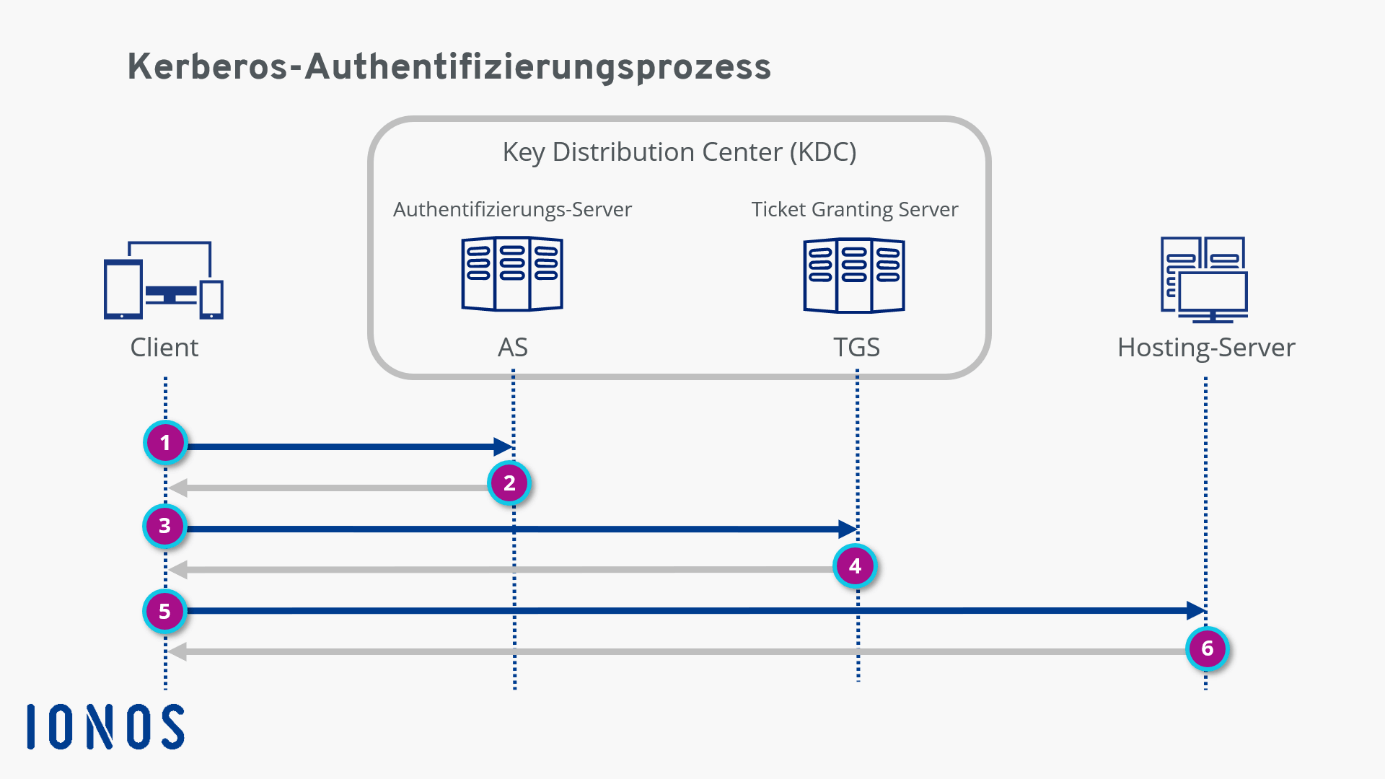

Damit Sie verstehen, wie die Kerberos-Authentifizierung genau abläuft, werden wir sie in diesem Abschnitt in ihre Kernkomponenten zerlegen. Hier sind die wichtigsten Komponenten, die an einem typischen Kerberos-Arbeitsablauf beteiligt sind:

- Client: Der Client handelt „im Auftrag“ des Nutzers und initiiert die Kommunikation bei einer Dienstanforderung.

- Hosting-Server: Dies ist der Server, der den Dienst hostet, auf welchen der Nutzer zugreifen möchte.

- Authentifizierungs-Server (AS): Der AS führt die gewünschte Client-Authentifizierung durch. Wenn die Authentifizierung erfolgreich verläuft, stellt der AS dem Client ein Ticket aus, das TGT (Ticket Granting Ticket). Dieses Ticket sichert den anderen Servern zu, dass der Client authentifiziert ist.

- Ticket Granting Server (TGS): Der TGS ist ein Anwendungsserver, der Service-Tickets Dienst ausstellt.

- Key Distribution Center (KDC): Das KDC besteht aus dem Authentifizierungsserver (AS) und dem Ticket Granting Server (TGS).

Kommen wir nun zum Protokollablauf, der im Schaubild dargestellt ist.

1. Schritt: Der Client stellt eine verschlüsselte Anfrage an den Authentifizierungsserver. Wenn der AS die Anfrage erhält, sucht er anhand der Benutzer-ID in der Kerberos-Datenbank nach dem Kennwort. Wenn der Benutzer das richtige Kennwort eingegeben hat, entschlüsselt der AS die Anfrage.

2. Schritt: Nach der Verifizierung des Benutzers stellt der AS ein Ticket Granting Ticket (TGT) aus, das an den Client zurückgesendet wird.

3. Schritt: Der Client sendet nun das TGT an den Ticket Granting Server. Zusammen mit dem TGT „erklärt“ der Client auch den Grund für den Zugriff auf den Hosting-Server. Der TGS entschlüsselt das Ticket mit dem geheimen Schlüssel, den AS und TGS miteinander teilen.

4. Schritt: Wenn das TGT gültig ist, stellt der TGS ein Service-Ticket für den Client aus.

5. Schritt: Der Client sendet das Service-Ticket an den Hosting-Server. Dieser entschlüsselt das Ticket mit dem geheimen Schlüssel, den Server und TGB miteinander teilen.

6. Schritt: Wenn die geheimen Schlüssel übereinstimmen, erlaubt der Hosting-Server dem Client den Zugriff auf den Dienst. Das Service-Ticket bestimmt, wie lange der Benutzer den Service verwenden darf. Sobald der Zugriff abläuft, kann er mit dem Kinit-Befehl erneuert werden, indem das gesamte Kerberos-Authentifizierungsprotokoll erneut durchlaufen wird.

Die Stärken und Schwächen von Kerberos

Wie bereits erwähnt, ist Kerberos um einiges sicherer als NTLM. Tatsächlich macht die Autorisierung durch Dritte den Dienst zu einem der sichersten Verifizierungsprotokolle in der IT-Welt. Zudem werden Passwörter niemals in Plain Text über das Netzwerk gesendet. „Secret Keys“ werden im System nur in verschlüsselter Form übermittelt. Mit Kerberos lässt sich außerdem sehr leicht nachvollziehen, wer was zu welchem Zeitpunkt angefordert hat.

Transparente und präzise Protokolle sind für Sicherheits-Audits innerhalb großer und kleiner Unternehmen unerlässlich. Diese haben außerdem eine hervorragende Zugriffskontrolle auf das Protokoll. Der Dienst ermöglicht es Benutzern und Service-Systemen außerdem, sich gegenseitig zu authentifizieren. Bei jedem Schritt des Authentifizierungsprozesses wissen sowohl Nutzer als auch Server-Systeme, dass sie es mit einem authentischen Gegenüber zu tun haben. Und im Laufe der Jahre haben viele Sicherheitsexperten versucht, das Open-Source-Projekt zu hacken, was zu kontinuierlichen Verbesserungen geführt hat.

Aber natürlich hat Kerberos auch Schwachstellen. Wenn der Kerberos-Server zum Beispiel ausfällt, können sich Benutzer nicht anmelden. Fallback-Authentifizierungsmechanismen und sekundäre Server dienen oft als Lösung für dieses Problem. Außerdem gibt es strenge Zeitanforderungen: Die Datums-/Zeitkonfigurationen der beteiligten Hosts müssen immer innerhalb vordefinierter Grenzen synchronisiert sein. Andernfalls schlagen Authentifizierungen fehl, da Tickets nur begrenzt verfügbar sind.

Auch sind einige Legacy-Systeme nicht mit den Authentifizierungsmechanismen von Drittanbietern kompatibel. Und obwohl die Passwörter in der Kerberos-Authentifizierung normalerweise sicher sind, können sie von Hackern mittlerweile durch Brute-Force-Angriffe geknackt oder durch Phishing-Attacken gestohlen werden. Ein Grund, warum die Multifaktor-Authentifizierung (MFA) ein immer beliebteres Mittel zum Schutz von Online-Identitäten wird.

Standardmäßig führt Windows keine Kerberos-Authentifizierung durch, wenn der Host-Name eine IP-Adresse ist. Es greift dann auf andere aktivierte Authentifizierungsprotokolle wie NTLM zurück, die Sie deshalb manuell deaktivieren müssen. Lernen Sie hier, wie Sie Ihre IP-Adresse finden.