Ping-Flood

Bei der Ping-Flood handelt es sich um eine Form der Denial-of-Service-Attacke. Der Angriff bewirkt also eine „Service-Verweigerung“. Konzeptuell können Sie sich den Angriff vorstellen wie einen Telefonstreich: Ein bösartiger Angreifer ruft immer wieder an und legt sofort wieder auf. Die Leitung wird blockiert und steht nicht länger zur Verfügung. Legitime Anrufe können nicht mehr beantwortet werden.

Bei den bekannten Flood-Angriffen wie Ping-Flood, HTTP-Flood, SYN-Flood und UDP-Flood wird ein Zielsystem mit unsinnigen Anfragen überflutet, bis es unter der Last zusammenbricht. Nicht zu verwechseln ist die Ping-Flood mit dem sogenannten Ping of Death , der das Zielsystem ohne Überlastung direkt zum Absturz bringt.

Was ist eine Ping-Flood?

Die Ping-Flood ist ein Cyberangriff, der gegen verschiedene, an das Internet angeschlossene Systeme gerichtet werden kann. Bei den angegriffenen Systemen kann es sich sowohl um Server handeln als auch um Router oder Heimrechner von Privatpersonen.

Technisch basiert die Ping-Flood auf dem Internet Control Message Protocol (ICMP). Das Protokoll und der dazugehörige Ping-Befehl werden eigentlich eingesetzt, um Netzwerktests durchzuführen. Eine Ping-Flood verursacht die Überflutung eines Zielrechners mit ICMP-„Echo Request“-Paketen. Verfügt der Angreifer über mehr Bandbreite als das Opfer, wird dieses vom Netz gespült.

Funktionsweise der Ping-Flood erklärt

Die zugrundeliegende Funktionsweise der Ping-Flood ist simpel:

- Der Angreifer sendet „Echo Request“-Pakete im Flood-Modus an die Maschine des Opfers.

- Die Maschine des Opfers antwortet mit „Echo Reply“-Paketen.

Jedes eingehende „Echo Request“-Paket beansprucht auf der Seite des Opfers Bandbreite. Da für jedes eingehende Paket ein „Echo Reply“-Paket zurückgeschickt wird, ergibt sich ein gleichermaßen hohes Datenvolumen des ausgehenden Netzwerkverkehrs. Verfügt der Angreifer über genug Bandbreite, führt das zur Ausnutzung aller zur Verfügung stehenden Netzwerkkapazitäten auf der Seite des Opfers. Der legitime Netzwerkverkehr kommt ins Stocken oder erliegt völlig.

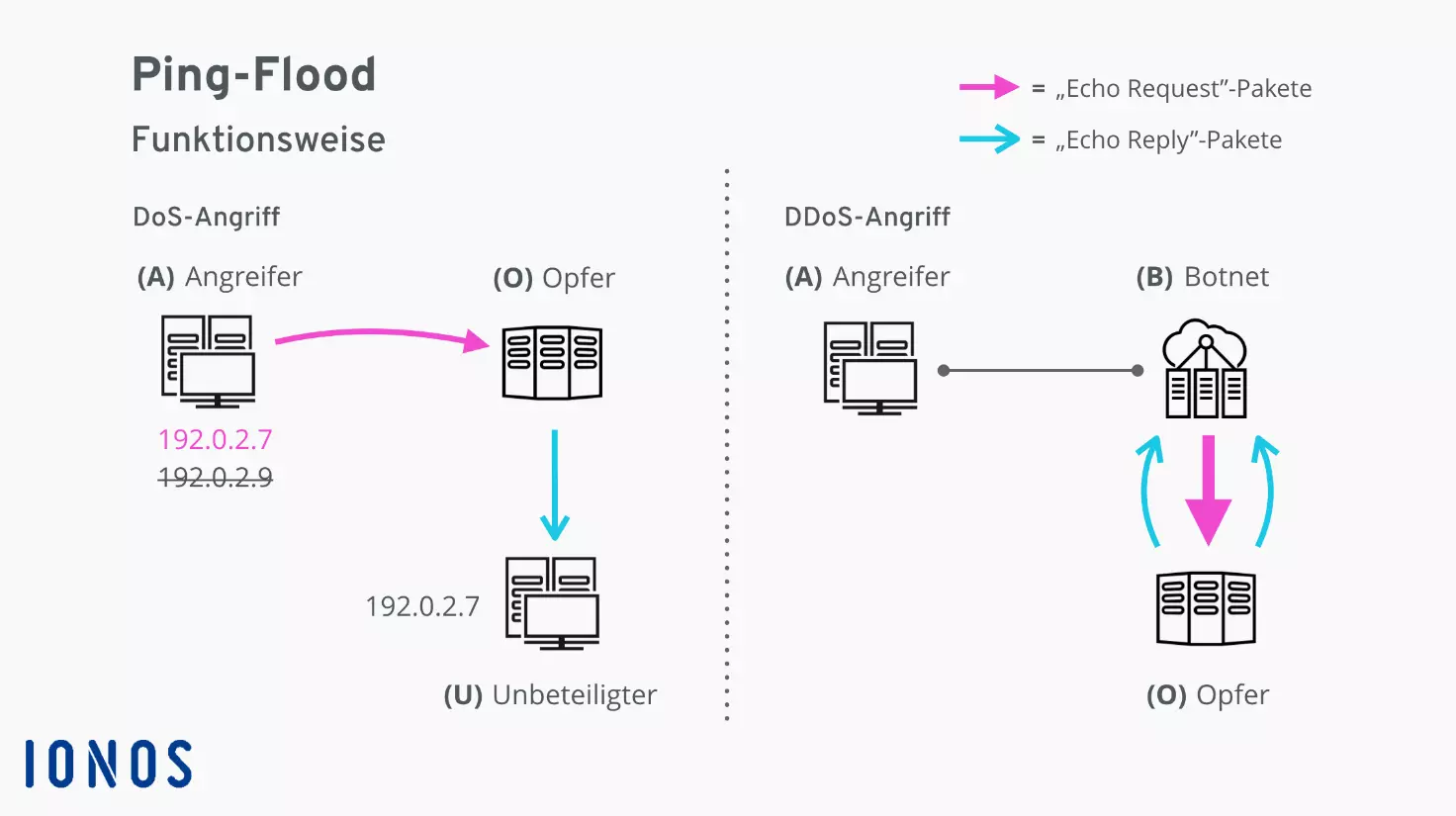

Je nachdem, ob der Angriff von einem einzelnen Rechner aus erfolgt oder von einem Verbund von Rechnern, handelt es sich bei der Ping-Flood um eine DoS- oder DDoS-Attacke.

Ping-Flood-Attacke als Denial of Service (DoS)

Bei dieser simpelsten Variante des Angriffs versendet der Angreifer (A) von einer einzelnen Maschine aus die „Echo Request“-Pakete an das Opfer (O). Um die eigene Identität nicht preiszugeben, spooft der Angreifer dabei seine IP-Adresse. Ein zufällig unter dieser IP-Adresse erreichbarer Rechner (U) wird mit den resultierenden „Echo Reply“-Paketen bombardiert. Dieser Rückstreu-Effekt wird auch als „Backscatter“ bezeichnet. In manchen Varianten der Ping-Flood, etwa der sogenannten Smurf-Attacke, wird Backscatter als eigentliche Waffe eingesetzt.

Um eine Ping-Flood gegen ein Opfer zu richten, bedient sich ein Angreifer des Ping-Befehls oder einer modernen Alternative wie dem hping-Tool. Der Angriff beginnt auf der Kommandozeile. Mittels eines speziell für den Angriff konstruierten Befehls wird die Ping-Flood ausgelöst. Aus Sicherheitsgründen können wir hier nur ein ungefähres Muster des hping-Code abbilden:

hping --icmp --flood --rand-source -p <port> <ip-addresse></ip-addresse></port>Schauen wir uns die Optionen an:

- Die Option --icmp weist das Tool an, ICMP als Protokoll zu verwenden.

- Wichtig ist die --flood-Option. Laut Dokumentation des hping-Befehls führt diese zum einen dazu, dass Pakete so schnell wie möglich versendet werden. Zum anderen bewirkt die Option, dass die eingehenden „Echo Reply“-Pakete des Opfers unbeachtet verworfen werden. Anstatt also wie bei normaler Nutzung des Ping-Befehls einen Ping abzusetzen und dann zu warten, bis die Antwort kommt, wird so schnell wie möglich „gefeuert“.

- Die Option --rand-source spooft die IP-Adresse des Absenders. Anstelle der echten Absenderadresse wird eine zufällige IP-Adresse eingetragen.

Ping-Flood-Attacke als Distributed Denial of Service (DDoS)

Um eine „distributed“, also verteilte Ping-Flood auszulösen, bedient sich der Angreifer (A) eines Botnets (B). Die unter Kontrolle des Angreifers stehenden Bots starten auf Befehl hin jeder für sich eine Ping-Flood gegen das Opfer (O). Da nun mehrere Rechner gegen ein und dasselbe Ziel schießen, steht eine viel höhere Bandbreite auf der Seite des Angreifers zur Verfügung. Nur ein gut geschütztes Ziel wird einem derartigen Angriff standhalten.

Da der Angreifer in diesem Szenario die „Echo Request“-Pakete nicht vom eigenen Rechner aus versendet, gibt es keinen Grund, die eigene IP-Adresse zu verschleiern. Stattdessen feuern die Bots unter ihrer jeweils eigenen Adresse. Der Backscatter fällt auf die Zombie-Rechner des Botnets zurück.

Abwehrmaßnahmen zum Schutz vor Ping-Flood-Attacken

Zum Schutz vor Ping-Flood-Attacken bieten sich prinzipiell drei Wege an:

Konfiguration des zu schützenden Systems für höhere Sicherheit

Die wohl einfachste Methode zum Schutz vor Ping-Flood-Attacken besteht darin, die ICMP-Funktionalität auf dem Gerät des Opfers zu deaktivieren. Diese Maßnahme bietet unmittelbare Hilfe während eines Angriffs, kann aber auch vorbeugend eingesetzt werden, um die Angriffsfläche zu minimieren.

Ferner können Router und Firewall so konfiguriert werden, dass eingehender bösartiger Netzwerkverkehr erkannt und gefiltert wird. Auch der Einsatz von Techniken zum Load Balancing (zu Deutsch „Lastverteilung“) und Rate Limiting („Durchsatzbegrenzung“) trägt zum Schutz vor DoS-Attacken bei.

Nutzung eines cloudbasierten Service zur DDoS-Abschwächung

Große Anbieter wie Cloudflare halten Server in global verteilten Datencentern bereit. Wenn Sie eine eigene Website betreiben, können ihren Datenverkehr durch diese Datencenter leiten. Dadurch steht eine viel höhere Bandbreite bereit, um DDoS-Attacken abzupuffern. Ferner wird der Datenverkehr durch integrierte Systeme wie Firewall, Load Balancer und Rate Limiter gefiltert.

Nutzung spezieller Hardware vor dem zu schützenden System

Nur für große Akteure von Interesse ist die Möglichkeit, das eigene System durch spezielle Hardware zu schützen. Diese Geräte bieten oder vereinen die Funktionalität von Firewall, Load Balancer und Rate Limiter und filtern oder blockieren bösartigen Netzwerkverkehr.