Single-Sign-On (SSO)

Gemäß Studien des Digitalverbands Bitkom sind 75 Prozent aller deutschen Unternehmen auf sozialen Medien aktiv, 44 Prozent nutzen die Vorteile von Cloud-Diensten, zudem sind mobile Endgeräte wie Smartphones und Tablets längst fest im Arbeitsalltag integriert. Das bedeutet vor allem: eine ganze Menge Passwörter, die man sich merken muss – zusätzlich zu denen, die man ohnehin schon für seine privaten E-Mail- und Social-Media-Accounts im Kopf hat.

Kein Wunder also, dass der gemeine Internetnutzer an einem ernsten Fall chronischer „Passwortmüdigkeit“ (password fatigue) leidet – ein Syndrom, das sich dadurch äußert, dass der Betroffene auf simple Zahlenfolgen wie „12345“ zurückgreift oder wichtige Kennwörter auf Post-it-Zetteln an seinen Computermonitor notiert. Die Spätfolgen: nicht nur ein Mangel an Produktivität, sondern auch an Datensicherheit. Die Medizin: Single-Sign-On, kurz SSO. Doch was bedeutet der Begriff genau und wie sicher ist das populäre Authentifizierungsverfahren wirklich?

Was ist Single-Sign-On?

Single-Sign-On, auch mit „Einmalanmeldung“ übersetzt, bezeichnet in der IT ein Authentifizierungsverfahren, das im Grunde immer gleich abläuft:

- Ein Benutzer meldet sich einmalig an seinem Arbeitsplatz an.

- Er erhält dadurch Zugriff auf alle Rechner und Dienste (inklusive der Cloud), für die er lokal autorisiert ist, solange er sich am selben Arbeitsplatz aufhält.

- Sobald sich der Benutzer von seinem Arbeitsplatz abmeldet, entfallen alle Zugriffsrechte. Dies passiert entweder nach einem vorher festgelegten Zeitraum oder wenn der Benutzer manuell ein Single-Sign-Out bzw. -Off ausführt.

SSO ist also ein Zugangsverfahren für multiple miteinander assoziierte, aber voneinander unabhängige Anwendungen, bei dem sich der Nutzer nur einmal anmelden muss, anstatt seine Zugangsdaten bei jeder Software einzeln einzugeben. Aufgrund ihrer Nutzerfreundlichkeit kommen Single-Sign-On-Verfahren sowohl im privaten (Webanwendungen und private Clouds) als auch im professionellen Bereich (unternehmensintern genutzte Applikationen und Portale im Intranet) zum Einsatz.

Wie funktioniert Single-Sign-On?

Will sich ein Internetnutzer während einer Sitzung bei mehreren Diensten und Anwendungen einloggen, muss er im Regelfall für jeden davon separat seine Zugangsdaten eingeben. Hat er sich stattdessen bei einem Single-Sign-On-Dienst registriert, übernimmt diese Aufgabe eine vorgelagerte Software. Diese verfügt über sämtliche Zugangsdaten des Nutzers und verifiziert ihn ohne sein Zutun vollautomatisch gegenüber allen anderen Diensten. Dabei wird eine einzelne, übergreifende Identität des Nutzers (ähnlich einem VIP-Ausweis) verwendet, die allen beteiligten Anwendungen bekannt ist und dank der Reputation des SSO-Dienstes als vertrauenswürdig angesehen wird.

Damit solch ein Single-Sign-On-Verfahren reibungslos funktioniert, kommen verschiedene Authentifizierungs- und Autorisierungssysteme zum Einsatz:

OpenID

OpenID ist ein offener Authentifizierungsstandard, der für über eine Milliarde Accounts verwendet wird, etwa bei Google, WordPress und PayPal. Die neueste Version des Systems nennt sich OpenID Connect (OIDC) und stellt eine Kombination aus OpenID und OAuth2 dar. Wird es bei einem Single-Sign-On-Verfahren verwendet, benötigt der Nutzer einen OpenID-Account, den er bei einem sogenannten OpenID-Identity-Provider (z. B. Google) erhält. Mit diesem Account (bzw. der dazugehörigen URL) meldet sich der Nutzer bei allen Webseiten an, die OpenID ebenfalls unterstützen. Im Zuge dessen überträgt der vertrauenswürdige Identity-Provider einen „Token“ als Beweis für die Identität des Nutzers an die jeweilige Webseite.

Man kann sich SSO via OpenID im übertragenen Sinn wie eine Reise vorstellen, bei der man eine Grenze übertritt: Der Reisende (der Nutzer) verwendet dazu einen Reisepass von einer Regierung (dem Identity-Provider), dem das Zielland (die Webseite) vertraut. Der Reisepass verifiziert hierbei die Identität des Reisenden. Ein gutes Beispiel hierfür ist der „Mit Facebook anmelden“-Button, der sich auf vielen Webseiten finden lässt.

OAuth2

Anders als OpenID ist OAuth2 eher ein Autorisierungs- als ein Authentifizierungsstandard. Der hauptsächliche Unterschied: Anstatt sich selbst bei einer Webseite zu authentifizieren, delegiert der Nutzer einen sogenannten Client, der sich mit einem Token vom Identity-Provider bei der Webseite anmeldet. Der Vorteil dabei ist, dass der Nutzer seine Daten nicht an die jeweilige Webseite übertragen muss.

Die geeignete Metapher hierfür ist das „Housesitting“: Übergibt man als Hausbesitzer (als Nutzer) seinen Hausschlüssel an einen Freund (den Client), ist dieser dazu autorisiert, das Haus (die Webseite) zu betreten. OAuth2 kommt z. B. dann zum Einsatz, wenn man Freunde aus seinem Facebook-Account in einen anderen Dienst importieren möchte, ohne seine Facebook-Informationen an diesen Dienst weiterzugeben.

Die IT-Begriffe „Authentifizierung“ und „Autorisierung“ werden aufgrund ihrer geringen Unterschiede oft verwechselt oder fälschlicherweise synonym gebraucht. Authentifizierung findet dann statt, wenn ein Dienst einen Nutzer anhand seiner Zugangsdaten identifiziert. Bei einer Autorisierung wiederum erteilt der Nutzer einem Dienst die Berechtigung, bestimmte Daten und Funktionen seines Profils zu nutzen.

SAML

SAML ist das älteste der drei genannten Systeme und dient als offener Standard sowohl für die Authentifizierung als auch die Autorisierung in einem SSO-Verfahren. Auch hierbei unterscheidet man vor allem drei Parteien: den Nutzer (genannt: principal), die Webseite (genannt: service provider) und den Identity-Provider, der die Verifizierung durchführt. Der Ablauf ähnelt dabei sehr dem von OpenID, weshalb die dazugehörige Reisepass-Metapher auch hier anwendbar ist.

Jedoch stellt die Webseite bei SAML in jedem Fall selbst eine aktive Identifizierungsanfrage, die in Form einer XML-Nachricht an den Identity-Provider geschickt wird und Angaben zu den benötigten Informationen macht. Der Identity-Provider antwortet daraufhin mit einer sogenannten assertion, die die angeforderten Authentifizierungs- und Autorisierungsinformationen sowie spezifische Attribute wie E-Mail-Adressen und Telefonnummern des Nutzers enthält. SAML lässt sich somit auch mit der Ausstellung von personenbezogenen Regierungsdokumenten auf Anfrage des Ziellandes umschreiben.

Lösungsansätze für Single-Sign-On

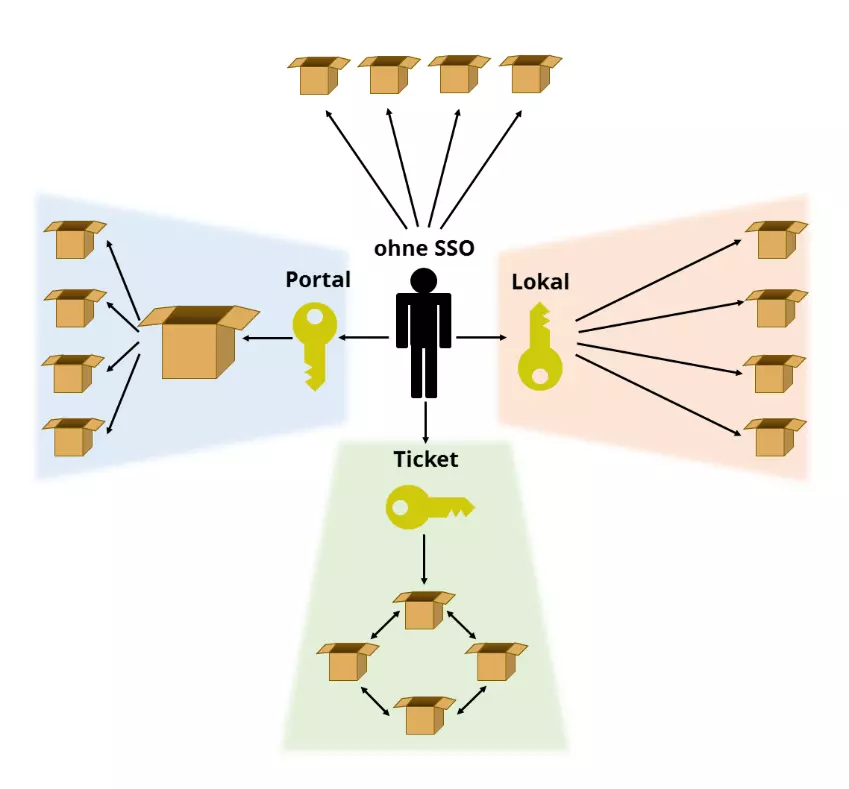

In der IT-Praxis unterscheidet man vor allem zwischen drei Lösungsansätzen für die Realisierung von SSO-Verfahren:

Portallösung

Wie der Name schon sagt, meldet sich der Nutzer bei dieser SSO-Lösung bei einem Portal an – also einem System, in dem verschiedene Anwendungen, Prozesse und Dienste integriert sind. Dieses versieht den Nutzer nach seiner erfolgreichen Authentifizierung mit einem pauschalen Identifizierungsmerkmal (etwa einem Cookie), mit dem er Zugriff auf alle ins Portal eingebundenen Funktionen erhält. Ein gutes Beispiel hierfür liefert der Google-Account: Einmal registriert und eingeloggt, hat man auch sofortigen Zugang zu anderen Diensten des IT-Konzerns, etwa den Play Store oder Google Mail.

Ticketing-System

Auch beim Ticketing steckt die Bedeutung schon im Namen: Im Mittelpunkt dieser SSO-Lösung steht ein Netzwerk aus miteinander bekannten Diensten. Meldet sich der Nutzer bei einem dieser Dienste an, wird ihm ein virtuelles Ticket zur Identifikation gegenüber allen anderen Teilnehmern aus diesem „Kreis der Vertrauten“ zugeteilt. Beispiele hierfür sind der Authentifizierungsdienst Kerberos sowie das sogenannte Liberty Alliance Project.

Lokale Lösung

Bei einer lokalen Single-Sign-On-Lösung wird in der Regel ein sogenannter SSO-Client auf dem regelmäßig genutzten Arbeitsplatz installiert. Dieser ist so konfiguriert, dass er die Zugangsdaten zu allen benötigten Anwendungen und Diensten beispielsweise aus einer verschlüsselten lokalen Datei auf der Festplatte, einem Server im lokalen Netzwerk oder einer Datenbank bezieht und automatisch in die gerade geöffnete Anmeldungsmaske einträgt. Die Passwortdienste von Browsern wie Safari oder Chrome sind solche SSO-Clients. Als besonders sichere Methode gilt außerdem die Verwendung eines physischen „Tokens“ als Träger für die Zugangsinformationen. Dafür kann etwa ein USB-Stick oder eine Chipkarte dienen.

Welche Vor- und Nachteile hat Single-Sign-On?

Mithilfe von SSO kann man auf mehrere Dienste und Anwendungen zugreifen, ohne sich für alle einzeln anmelden zu müssen.

Vorteile von SSO

Das bedeutet für Anwender vor allem, dass sie sich nicht mehr Dutzende von Passwörtern merken müssen. So wird man sogar gänzlich von der Verantwortlichkeit für die Passwort-Verwaltung befreit, weshalb Single-Sign-On-Verfahren auch als Alternative zu Passwort-Managern gelten. Aufgrund dieses Komforts und der damit verbundenen Zeitersparnis finden sie im privaten sowie im professionellen Rahmen schnell die Akzeptanz der Nutzer.

Unternehmen, die SSO im Betrieb einführen, erhoffen sich vor allem mehr Produktivität von ihren Mitarbeitern und weniger Helpdesk-Anfragen wegen vergessener Passwörter. Die IT hat somit weniger Workload zu verzeichnen und kostet auch weniger. Gleichzeitig wird es den IT-Spezialisten erleichtert, neuen Mitarbeitern Accounts zuzuweisen oder die Zugänge ehemaliger Angestellter zu löschen.

Entsprechenden Verfahren werden außerdem große Vorzüge für die unternehmensinterne Datensicherheit nachgesagt. Denn wenn sich die Mitarbeiter nur ein Passwort merken müssen, kann dieses deutlich komplexer ausfallen. Somit werden typische Fehler bei der Passwortwahl verhindert, die häufig der Grund für erfolgreiche Hacking-Attacken sind. Da die Zugangsdaten zudem nur an einer einzigen Schnittstelle eingegeben werden müssen, verringert dies die Angriffsfläche für Phishing und Man-in-the-Browser-Attacken. Unter diesen Umständen kann es sich das Unternehmen leisten, sämtliche Sicherheitsbemühungen – z. B. SSL-Zertifizierungen – auf einen einzelnen Punkt zu konzentrieren.

Nachteile von SSO

Demgegenüber stehen ein gewisser Implementierungsaufwand sowie die inhärenten Schwächen von Single-Sign-On: Grundsätzlich können nur diejenigen Dienste verwendet werden, die auch vom jeweiligen SSO-System unterstützt werden. Versagt das SSO-System seinen Dienst, fällt auch der Zugriff auf die damit verbundenen Anwendungen weg. Das ist z. B. der Fall, wenn auch Social-Media-Accounts eingebunden sind, die in Büchereien und Bildungsinstitutionen, aus Produktionsgründen an bestimmten Arbeitsplätzen oder in Ländern mit aktiver Zensur (z. B. der Volksrepublik China) vom Netzwerk blockiert werden.

Auch die angepriesene Sicherheit von Single-Sign-On ist mit Vorsicht zu genießen: Verlässt ein Benutzer seinen Arbeitsplatz, kann ein Dritter die Zeitspanne bis zum automatischen Single-Sign-Out theoretisch dazu ausnutzen, bereits gewährte Zugriffe weiterzuverwenden. Problematisch ist es auch, wenn das „Master-Passwort“ für die SSO-Schnittstelle in fremde Hände fällt – dadurch hat der Angreifer sofortigen Zugriff auf alle assoziierten Dienste. Und dass auch die besten SSO-Verfahren trotz ihres guten Rufs nicht vor Phishing gefeit sind, wurde bereits bewiesen.

Kopfzerbrechen bereitet manchen auch die inzwischen gültige DSGVO, in der die Anforderungen des Schutzes personenbezogener Daten seit dem 25. Mai 2018 europaweit geregelt sind. In jedem Fall ist es notwendig, von den Nutzern eine explizite Einwilligungserklärung einzuholen, um Single-Sign-On rechtskonform implementieren und umsetzen zu können. Die juristische Lage war hierbei schon mit dem Telemediengesetz (TMG) sowie dem alten Bundesdatenschutzgesetz (BDSG-alt) problematisch. Einer der größten Streitpunkte bleibt deshalb vorerst die massenhafte Datensammlung durch Internetkonzerne wie Google und Facebook, wodurch Daten-Leaks zu einer regelrechten Katastrophe für die Privatsphäre sowie firmeninterne Daten werden können.

Angesichts dieser offensichtlichen Risiken ist es notwendig, ein besonderes Augenmerk auf die Sicherheit der serverseitig gespeicherten Daten zu legen. Sichere Single-Sign-On-Verfahren sollten also im Bestfall mit wirksamen Mitteln zur Zwei-Faktor-Authentifizierung zusätzlich verstärkt werden – dazu zählen etwa Smart Cards oder Tokens, die TANs generieren können.

Fallbeispiele: Facebook vs. Verimi

Vor- und Nachteile von Single-Sign-On können anhand von Facebook veranschaulicht werden. Die Social-Media-Plattform ermöglicht es einem Nutzer, sich mithilfe seines Facebook-Kontos auch auf anderen Webseiten zu registrieren und anzumelden. Dafür ist ein sogenanntes Social Plug-in in Form eines „Mit Facebook anmelden“-Buttons auf der jeweiligen Registrierungs- bzw. Anmeldeseite integriert. Für den Nutzer ist das bequem, es hat aber auch den Nachteil, dass sich umso mehr personenbezogene Daten bei Facebook sammeln, je mehr Dienste und Anwendungen auf diese Weise mit dem Facebook-Konto verknüpft werden. Ein einzelner erfolgreicher Cyberangriff reicht dann aus, um Zugriff auf sämtliche Daten zu erhalten.

Facebook nimmt sich außerdem heraus, auch solche Daten an die beteiligten Dienste weiterzugeben, die eigentlich exklusiv für die Social-Media-Plattform bestimmt waren. Dazu gehören sowohl öffentliche Daten wie der Name und das Profilbild, aber auch nichtöffentliche wie das Alter, der Wohnort oder der Beziehungsstatus einer Person. Zwar vermittelt Facebook weitestgehend transparent, welche Daten weitergeleitet werden – um bestimmte Dienste zu verwenden, bleibt den Nutzern aber oftmals keine andere Wahl, als der Übertragung zuzustimmen. Umgekehrt erhält Facebook Daten von den jeweils verknüpften Diensten. Mit diesen kann die Plattform seine Nutzerprofile weiter ergänzen und somit noch zielgerichteter personalisierte Werbung schalten.

Diese Erkenntnisse über Facebook sind im gewissen Umfang auch auf andere Online-Dienstanbieter – etwa Google oder Amazon – übertragbar. Die Problematik hat dazu geführt, dass sich mehrere deutsche Unternehmen (darunter Allianz, Deutsche Bank, die Telekom und Axel Springer) zusammengetan und im April 2018 ein Konkurrenzprodukt für den europäischen Markt herausgebracht haben: Verimi. Der neue SSO-Identity-Provider soll ein höheres Maß an Datenschutz und Transparenz bieten und damit langfristig auch fürs Banken- und Verwaltungswesen eingesetzt werden. Grundlage hierfür ist die Datenschutzgrundverordnung sowie die verschlüsselte Speicherung personenbezogener Daten in ausschließlich europäischen Rechenzentren. Inwieweit sich das Projekt durchsetzen wird, hängt aber davon ab, von wie vielen Partnern es in Zukunft in Webseiten und Apps eingebunden wird.

Fazit: SSO – ja oder nein?

Recherchiert man über Single-Sign-On im Internet, findet man relativ wenig Negatives über das bequeme Multi-Authentifizierungsverfahren. Stattdessen wird es seit Jahren als regelrechte Offenbarung für den digitalen Arbeitsplatz gehandelt, was Komfort und Datensicherheit anbelangt. So lobt der US-amerikanische Cloud-Access-Security-Broker (CASB) Bitglass zwar die weltweit intensive Verwendung von Cloud-Diensten in Unternehmen, bemängelt aber gleichzeitig die vergleichsweise geringe Nutzung von Single-Sign-On-Verfahren. Seiner Ansicht nach ist es durch die Nutzung unabsichtlich miteinander konkurrierender Zugangslösungen zu Diensten und Anwendungen nicht möglich, das Potenzial der Digitalisierung voll auszunutzen.

Aber auch die auffällig glänzende Medaille hat bekanntlich zwei Seiten. So hat sich der beliebte Identity-Provider Facebook mit dem Cambridge-Analytica-Datenleck unlängst einen zweifelhaften Ruf verschafft. Im April 2018 zeigte dann auch das hauseigene „Mit Facebook anmelden“-Verfahren Schwächen gegenüber Phishing und Man-in-the-Browser-Attacken, was das größte Risiko von SSO aufs Neue hervorhob: Eine Anmeldeschnittstelle heißt auch, dass nur ein einzelner erfolgreicher Cyberangriff vonnöten ist, um beträchtlichen Schaden anrichten zu können. Forscher von der Princeton-Universität fordern die Betreiber der Social-Media-Plattform deshalb dazu auf, ihre Nutzer stärker über die Risiken von Single-Sign-On zu informieren.