SMTP-Authentifizierung: Sichere E-Mails gegen Spam mit SMTP-Auth

Mit SMTP-Authentifizierung erhöhen Sie die Sicherheit Ihres SMTP-Servers um ein Vielfaches. Ist das Authentifizierungsverfahren eingerichtet, können ausschließlich vertrauenswürdige User bzw. SMTP-Clients Nachrichten verschicken.

Was ist SMTP-Authentifizierung?

SMTP-Authentifizierung (engl. SMTP Authentication), oft mit SMTP-Auth oder ASMTP abgekürzt, ist eine Erweiterung des Extended SMTP (ESMTP), das wiederum eine Erweiterung des Netzwerkprotokolls SMTP darstellt. Mit ihr kann sich ein SMTP-Client über einen Authentifizierungsmechanismus bei einem SMTP-Server anmelden. Auf diese Weise können nur vertrauenswürdige Nutzer und Nutzerinnen E-Mails über den Server ins Netzwerk einspeisen und weiterleiten. Darüber hinaus kann anhand der Log-Daten nachvollzogen werden, wer den Server für SMTP-Relays verwendet hat.

Warum gibt es SMTP-Auth?

Sinn hinter SMTP-Auth ist es, zu verhindern, dass ein SMTP-Server als „Offenes Mail-Relay“ missbraucht wird, um Spam im Netzwerk zu verteilen. Zwar ist die Situation heute längst nicht mehr so kritisch wie früher, trotzdem stößt man immer wieder auf Open Relay Server, für die keine SMTP-Authentifizierung eingerichtet ist. Manchmal ist das das Ergebnis der Leichtsinnigkeit unerfahrener Administratoren und Administratorinnen, die ihren Server zu Testzwecken vorübergehend öffnen. Häufiger liegt das Problem bei schlecht konfigurierten Firewalls und externen Sicherheitsapplikationen.

Da offene Mail-Relays in der Regel schon nach wenigen Tagen oder sogar Stunden als solche identifiziert werden und anschließend auf Blacklists landen, sind die Folgen eines Verzichts auf SMTP Authentication nicht zu unterschätzen: Selbst legitime E-Mails landen im Spamfilter der Empfängerinnen und Empfänger. Für die Serverbetreiber entsteht also nicht nur hoher Traffic aufgrund der Beliebtheit des offenen Mail-Servers für Spam; ihre angeschlagene Reputation und der zusätzliche Zeitaufwand kosten auch bares Geld. Genau aus diesem Grund verwenden nahezu alle Mailserver heutzutage ESMTP in Verbindung mit ASMTP (erweitertes SMTP mit SMTP-Authentifizierung).

Wie funktioniert ASMTP?

Eine wesentliche Eigenschaft von ASMTP besteht darin, dass E-Mails über TCP-Port 587 (den SMTP-Auth-Port) und nicht über den traditionellen TCP-E-Mail-Port 25 angenommen werden. Für das erweiterte SMTP stellt dies die obligatorische Grundlage dar. Das Protokoll enthält im Grunde eine Auswahl an Authentifizierungsmechanismen mit verschiedenen Sicherheitsgraden, die ein SMTP-Server je nach seiner Konfiguration nutzen kann, um die Vertrauenswürdigkeit eines SMTP-Clients zu überprüfen.

Dazu gehören u. a.:

PLAIN: Eine Authentifizierung über den Benutzernamen und das Passwort des Clients. Beide werden unverschlüsselt übertragen und im Base64-Zeichensatz codiert.LOGIN: Funktioniert wiePLAIN, jedoch werden die Base64-Codes für Benutzernamen und Passwort in zwei Schritten statt nur in einem übertragen.CRAM-MD5: Eine Alternative zuPLAINundLOGINmit höherem Sicherheitsgrad nach dem Challenge-Response-Prinzip. Das Passwort wird bei diesem Mechanismus weder im Klartext noch im Code übertragen. Stattdessen stellt der Server dem Client eine zufällig generierte Rechenaufgabe, die nur mithilfe des Passworts gelöst werden kann.- Weitere angebotene Mechanismen: z. B. GSSAPI, DIGEST-MD5, MD5, OAUTH10A, OAUTHEBEARER, SCRAM-SHA-1 und NTLM.

Ein Beispiel für eine SMTP-Authentifizierung via LOGIN:

| Partei | ESMTP-Kommandos und Statuscodes | Erläuterung |

|---|---|---|

| Server: | 220 smtp.server.com ESMTP Postfix | Nach dem Verbindungsaufbau meldet sich der SMTP-Server. |

| Client: | EHLO relay.client.com | Der SMTP-Client meldet sich mit seinem Rechnernamen an und fragt die ESMTP-Unterstützung des Servers per „EHLO“-Kommando ab. |

| Server: | 250-smtp.server.com Guten Tag 250 AUTH CRAM-MD5 LOGIN PLAIN | Der Server bestätigt die Anmeldung und damit auch, dass er ESMTP unterstützt (tut er dies nicht, wird dank Abwärtskompatibilität von SMTP mit „HELO“ weitergemacht). Dann bietet der Server dem Client eine Auswahl an Authentifizierungsmechanismen an. |

| Client: | AUTH LOGIN | Der Client wählt den Authentifizierungsmechanismus LOGIN. |

| Server: | 334 VXNlcm5hbWU6 | Der Server fragt mit dem Base64-Code für „Username:“ nach dem Benutzernamen des Absenders. |

| Client: | TWF4IE11c3Rlcm1hbm4= | Der Client antwortet im Base64-Code mit „Max Mustermann“. |

| Server: | 334 UGFzc3dvcmQ6 | Der Server fragt per Base64-Code nach dem „Password:“ des Absenders. |

| Client: | SWNoYmlua2VpblNwYW1tZXI= | Der Client antwortet mit dem Base64-Code für das Passwort. In diesem Beispiel lautet es „IchbinkeinSpammer“. |

| Server: | 235 OK | Der Server bestätigt die Authentifizierung. Die Übertragung der E-Mail gemäß SMTP beginnt. |

Wie konfiguriert man die SMTP-Authentifizierung?

In den meisten Mailprogrammen wird die SMTP Authentication automatisch bei der Erstellung eines neuen Kontos konfiguriert. Sollte dies nicht funktionieren, müssen Sie ggf. manuell nachhelfen. Nachfolgend finden Sie Anleitungen für die Einrichtung in Gmail, Outlook und IONOS Mail.

- Schreiben Sie perfekte E-Mails auf Wunsch mit KI-Funktionen

- Sicher: Schutz vor Viren und Spam

- Inklusive: eigene Domain

SMTP-Auth in Outlook einrichten

- Klicken Sie im Dateimenü auf „Kontoeinstellungen“ und dann noch einmal auf die gleichnamige Auswahloption.

- Wählen Sie Ihr Konto aus und klicken Sie auf „Ändern“.

- Klicken Sie im sich öffnenden Fenster auf „Weitere Einstellungen“.

- Gehen Sie in die Registerkarte „Postausgangsserver“ und aktivieren Sie die Option „Postausgangsserver (SMTP) erfordert Authentifizierung“.

- Markieren Sie den Punkt „Gleiche Einstellungen wie für Posteingangsserver verwenden“.

- Bestätigen Sie mit „OK“. Das Fenster schließt sich wieder.

- Klicken Sie auf „Weiter“. Outlook überprüft nun die neuen Kontoeinstellungen. Nach abgeschlossenem Test klicken Sie auf „Schließen“.

- Klicken Sie auf „Fertig stellen“ und dann auf „Schließen“.

Nutzer und Nutzerinnen von Microsoft 365 können die SMTP-Authentifizierung alternativ im 365-Admin-Center oder über die Windows PowerShell aktivieren.

Zur Anzeige dieses Videos sind Cookies von Drittanbietern erforderlich. Ihre Cookie-Einstellungen können Sie hier aufrufen und ändern.

Zur Anzeige dieses Videos sind Cookies von Drittanbietern erforderlich. Ihre Cookie-Einstellungen können Sie hier aufrufen und ändern. SMTP-Authentifizierung für Gmail aktivieren

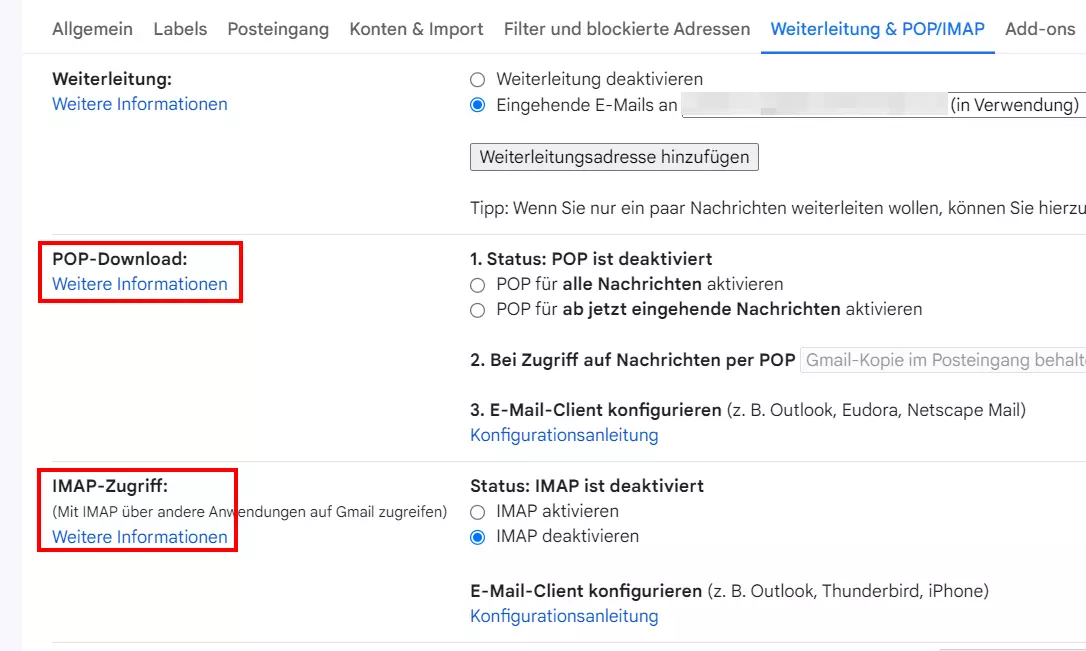

Verbinden Sie Ihre Gmail-Adresse mit einem Desktop-Client, können Sie die wichtige SMTP-Authentifizierung ebenfalls aktivieren:

- Melden Sie sich in Ihrem Gmail-Konto an.

- Drücken Sie auf „Einstellungen“ und wählen dann „Alle Einstellungen aufrufen“ aus.

- Wechseln Sie in den Reiter „Weiterleitung & POP/IMAP“.

- Hier können Sie nun wahlweise unter „POP-Download“ oder „IMAP-Zugriff“ auf den Link „Weitere Informationen“ klicken.

- In beiden Fällen werden Sie nun zu den Anleitungen für die Einrichtung weitergeleitet, wo Sie unter anderem auch alle Informationen über den Postausgangsserver (SMTP) inklusive der SMTP-Authentifizierung finden.

SMTP-Authentifizierung für IONOS Mail aktivieren

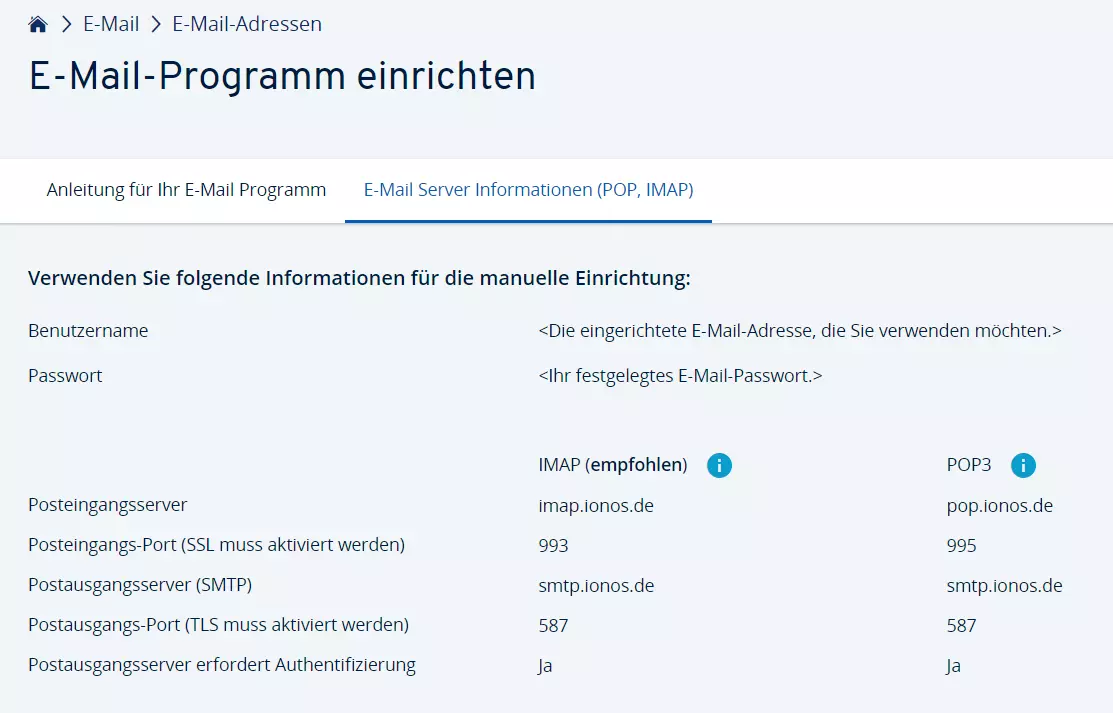

Für User eines IONOS Mail Pakets, die den Webmailer nutzen, ist SMTP-Auth automatisch aktiviert. Wenn Sie IONOS Mail im Desktop-Client Ihrer Wahl einrichten, können Sie die Authentifizierung ebenfalls bequem konfigurieren. Die entsprechenden Einstellungen inklusive SMTP Auth Port finden Sie im Kundencenter:

- Melden Sie sich über die offizielle Login-Seite in Ihrem IONOS-Kundenkonto an.

- In der Produktübersicht wählen Sie den Eintrag „E-Mail“ aus.

- Anschließend klicken Sie das gewünschte IONOS Mail Paket an und wählen die E-Mail-Adresse aus, für die Sie die SMTP-Authentifizierung einrichten möchten.

- Drücken Sie auf den Menüpunkt „E-Mail Server Informationen (POP, IMAP)“.

- Sie finden nun sämtliche Informationen, die für die Einrichtung der Mailadresse inklusive SMTP-Auth erforderlich sind.

Bei einem eigenen E-Mail-Server bei IONOS verwenden Sie eine individuelle professionelle Domain und haben zudem die volle Kontrolle über Ihren Mail-Verkehr – und das immer sicher verschlüsselt.

Wie testet man SMTP-Auth?

Um zu überprüfen, ob ein Mailserver als Offenes Relay herhält bzw. SMTP-Auth einwandfrei funktioniert (etwa, wenn Sie einen eigenen Mailserver einrichten), können Sie einen Telnet-Client verwenden. Diesen nutzen auch viele Spammer und Spammerinnen, um offene Mail-Relays ausfindig zu machen. Da SMTP und ESMTP rein textbasierte Protokolle sind, lässt sich eine Client-Server-Session problemlos manuell starten und durchführen.

Ein Telnet-Client ist auf allen gängigen Betriebssystemen verfügbar und standardmäßig über den Begriff „telnet“ abrufbar. Auf Windows-Versionen ab Vista muss der Client ggf. erst installiert bzw. in der Systemsteuerung aktiviert werden. Sie benötigen zusätzlich Ihren Benutzernamen und Ihr Passwort im Base64-Code, den Sie auf Websites wie base64encode.net erhalten können.

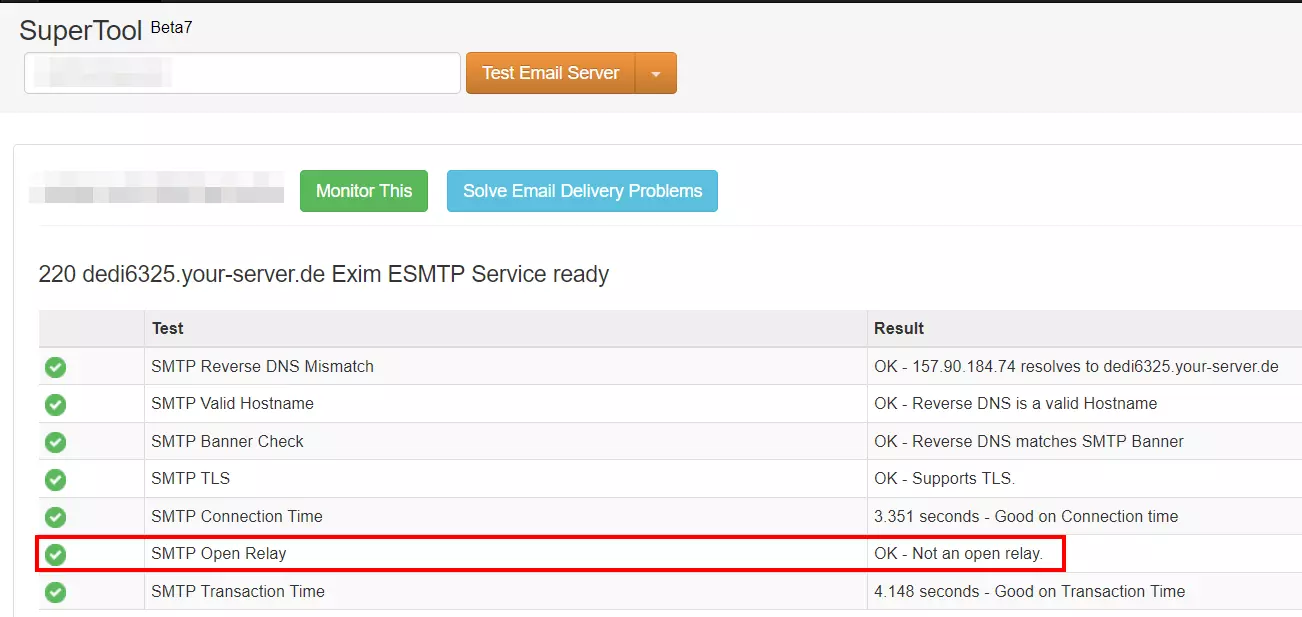

Ob Ihr E-Mail-Server auf SMTP-Authentifizierung setzt, können Sie alternativ mithilfe von Web-Tools wie SMTP Diagnostic von MxToolbox aber auch deutlich bequemer überprüfen:

- Rufen Sie SMTP Diagnostic auf.

- Geben Sie in das Eingabefeld die Adresse des SMTP-Servers oder eine beliebige E-Mail-Adresse, die auf den SMTP-Server zurückgreift, ein.

- Drücken Sie auf „Test Email Server“.

- Sie erhalten nach kurzer Zeit eine Auflistung mit den wichtigsten Informationen – unter anderem zu der SMTP-Authentifizierung: In der Zeile „SMTP Open Relay“ erfahren Sie, ob die Authentifizierung aktiviert ist oder nicht.