Cybersicherheit

Je vernetzter die digitale Welt wird, desto wichtiger wird das Thema Sicherheit. Stichwort: Cybersicherheit. Denn im Internet lauern für Unternehmen wie auch für Privatpersonen zunehmend neue Gefahren, die teils erheblichen Schaden anrichten. Das Thema Cybersicherheit ist deshalb so aktuell wie selten zuvor, deckt aber nicht nur die Internetsicherheit ab, sondern auch alle anderen Aspekte und Bereiche der Informations- und Kommunikationstechnik.

Um die Cybersicherheit eines Nutzers zu gewährleisten, stehen eine Vielzahl von Mittel zur Verfügung. Diese reichen von Aufklärung über die Gefahren im Netz über Schulungen in Sachen Sicherheit in der Informationstechnologie bis hin zur Anwendung von Tools und Programmen, mit denen sich der Nutzer vor Angriffen aus dem Cyberspace schützen kann. Angesichts der Tatsache, dass Cyberübergriffe nicht immer über das Internet erfolgen, umfasst das Thema Cybersicherheit noch einen weiteren Aspekt: Das Abwehren von Gefahren, die sich die modernen elektronischen, Telekommunikations- und IT-Möglichkeiten zu Nutze machen.

Die Gefahren der digitalen Welt

Der Begriff Cyber-Kriminalität ist weitläufig. Häufig wird Cyberkriminalität – wie im umgekehrten Fall die Cybersicherheit – auf die Kriminalität im Internet bezogen. Während sich der Nutzer im allgemeinen Sprachgebrauch daher um Sicherheitsmaßnahmen im Internet kümmert, lässt er oftmals außer Acht, dass jedwede Form der Kriminalität, die sich elektronischer, Telekommunikations- und IT-Mittel bedient der Cyberkriminalität zugeordnet werden kann. Daher ist Computerkriminalität der weit treffendere Begriff, um die gesamte Thematik zu bezeichnen.

Cyber-Kriminalität beinhaltet unter anderem das illegale Abgreifen privater, persönlicher oder gar kritischer Informationen. Diese können per Internet aus einem Unternehmensnetzwerk ebenso entwendet werden wie per technischer Hilfsgeräte von der Kreditkarte einer Person, die nichts ahnend in der Menschenmenge am Täter vorbeistreift.

Computerbetrug, das Ausspähen und Abfangen von Daten, das Vorbereiten dieses Vorhabens und die Sabotage zählen laut des Cybercrime Bundeslagebildes 2011 des deutschen Bundeskriminalamts einschließlich weiterer Vergehen zur Computerkriminalität. Ferner definiert das BKA alle Straftaten als Cyber-Straftaten, für deren Vorbereitung oder Ausführung die EDV herangezogen wird.

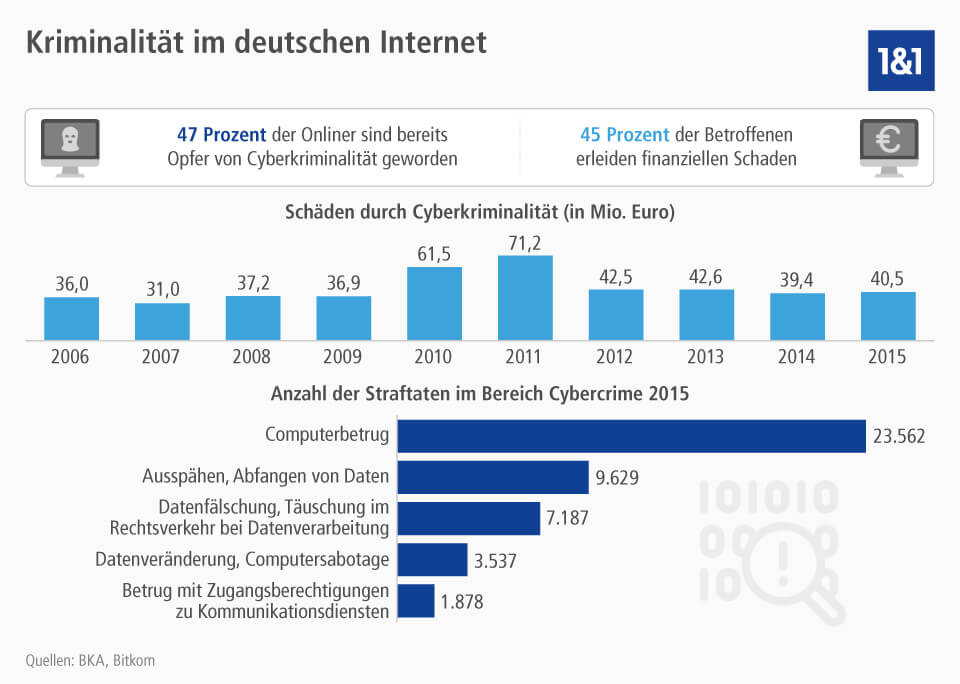

Demnach sind bereits 47% aller Onliner laut BKA und und einer Untersuchung von Bitkom bereits Opfer von Cyberkriminalität geworden.

Hier können Sie die Infografik zur Internetkriminalität in Deutschland herunterladen.

Nur im weiteren Sinne zählen in Deutschland unter anderem Phishing im Bereich Onlinebanking, DDos-Attacken und die Herstellung und Verbreitung von Programmen, die dazu ausgelegt sind, „illegalen Zwecken zu dienen“ zur Computerkriminalität.

Was ist Cybersicherheit und wie sorge ich dafür?

Die Weitläufigkeit des Themas und die Gefährdungslage – insbesondere durch die tagtägliche Zunahme digitaler Möglichkeiten – zeigen bereits: Cybersicherheit ist wichtig. Hierfür muss man sich nur einmal veranschaulichen, wie viele Daten man tagtäglich am Computer, Tablet oder Smartphone verarbeitet, wie viele Accounts man für die unterschiedlichsten Anwendungen und auf diversen Plattformen im Internet nutzt und wie viele Kredit- und Bankdaten und ähnlich sensible Daten im Alltag abgefragt werden. All jene Daten sind angreifbar und ohne Schutz Cyberkriminellen ausgesetzt, die sie für eigene Zwecke missbrauchen. Die meisten Verbraucher werden es mittlerweile mindestens einmal in ihrem Leben mit Kreditkartenmissbrauch zu tun gehabt haben. Aber auch Vergehen mit noch weitreichenderen Folgen stehen ohne die nötigen Vorkehrungen Tür und Hof offen.

Um zu verhindern, dass Cyberkriminelle der eigenen Person, nahestehenden Personen oder gar dem eigenen Unternehmen schaden und sich daraus möglicherweise zudem rechtliche Konsequenzen für das Opfer ergeben, ist es wichtig, sich ausführlich mit dem Thema vertraut zu machen und sich über die nötige Sicherheit sowie Tools für Cybersicherheit zu informieren.

Empfehlungen für mehr Cybersicherheit: Dem Datenklau einen Riegel vorschieben

Simple Gadgets wie bleiverstärkte Kreditkartenhalter beugen offline dem Datenklau vor. Kriminellen Passanten wird so das Abgreifen sensibler Bank- oder Kreditkarteninformationen mit einer kleinen aber effektiven Blockade erschwert oder gar verwehrt.

Eine solche Blockade gilt es im übertragenen Sinne für EDV-System zu errichten. Eine der wichtigsten Empfehlungen für Cybersicherheit ist nach wie vor etwas, von dem viele Nutzer längst genervt sind: sichere Passwörter. Sie mögen lang, unhandlich und kompliziert zu merken sein, aber in Sachen Basisschutz sind sie hocheffektiv. Sei es eine Person, die sich widerrechtlich Zugang zu einem Computer verschaffen möchte und an der Eingabe des korrekten Passworts scheitert. Oder sei es ein Hacker, der versucht, einen Online-Account zu knacken.

Für einen umfangreichen Basisschutz werden jedoch noch weitere Cybersicherheits-Tools benötigt, die für jeden Nutzer zum Standard gehören sollten. Eine Firewall ist zum Beispiel unerlässlich. Diese kann am Computer und / oder am Router bestehen, sollte aber in jedem Fall zum Einsatz kommen. Eine Firewall verhindert den unbefugten Zugriff auf den eigenen Computer oder das eigene Netzwerk. Über die Einstellungen wird konfiguriert, wer oder was aus dem Netzwerk aufs Internet zugreifen kann und umgekehrt wer oder was vom Internet auf das Netzwerk zugreifen darf.

Effektiv ist eine Firewall insbesondere in Kombination mit einem Antivirenprogramm, das nicht nur Viren, Trojaner und andere Malware entdeckt, sondern sie sogleich auch beseitigt. Regelmäßige Sicherheitsscans auf dem PC oder im Netzwerk sind unerlässlich und sollten für optimale Cybersicherheit zur Routine werden.

Die aktuelle Gefährdungslage

Während stets auch der Einzelne Opfer eines digitalen Angriffs ist, darf man dabei das große Ganze nicht aus den Augen verlieren. Privatpersonen, Unternehmen, ganze Wirtschaftszweige, Behörden und Regierungen sind alle potenzielle Opfer von Cyberkriminalität – oder wurden es in der Vergangenheit bereits. In Deutschland spricht das BSI nicht nur für Empfehlungen für Cybersicherheit aus, sondern zeigt sich ebenso für die Einschätzung der Gefährdungslage im Bereich Cyberkriminalität verantwortlich.

Das BSI hat in den vergangenen Jahren eine immer höhere Anzahl von ständig komplexer werdenden Angriffen verzeichnet. Die Behörde spricht gar von einer zunehmenden Professionalisierung der Cyberkriminalität. Häufig sei es aufgrund der hochentwickelten Schadprogramme unmöglich, Abwehrmaßnahmen zu treffen oder die Angriffe zurückzuverfolgen.

Hinzu kommt die Tatsache, dass Kriminelle weltweit zuschlagen, da dem Internet keine Grenzen gesetzt sind. Gerade die Vernetzung von Geräten mache die Opfer zu noch leichteren Zielen, wie das BSI erläutert, ehe geschlussfolgert wird, dass der Staat, die Wirtschaft und die Gesellschaft in Deutschland gleichermaßen von gezielt herbeigeführten und auch zufällig eintretenden IT-Ausfällen betroffen seien.

Cyber-Angriffe abwehren

Widerstandsfähige Infrastruktur nennt das BSI eine digitale Infrastruktur, die Angriffen gegenüber gewappnet ist. Dem BSI dient hierfür die im Jahr 2011 beschlossene Cyber-Sicherheitsstrategie für Deutschland als Leitfaden, um mithilfe der Pläne Bund und KRITIS die Maßnahmen jeweils der aktuellen Gefährdungslage anzupassen.

Damit möchte die Bundesregierung einen erheblichen Beitrag zur Cybersicherheit in Deutschland leisten, denn gemäß dem Dokument „Cyber-Sicherheitsstrategie für Deutschland“ kann der Cyberkriminalität nur in einem umfassenden Ansatz die Stirn geboten werden.

Dieser Ansatz der Cyber-Sicherheitsstrategie umfasst insgesamt zehn Punkte und beginnt beim Schutz kritischer Informationsstrukturen. Dieser Fahrplan setzt in seinem ersten Punkt auf eine enge Zusammenarbeit zwischen Staat und Wirtschaft, um die Grundlage für die Cybersicherheit in Deutschland zu schaffen. Und auch der nächste Punkt ist auf die Sicherheit der Bürger und Bürgerinnen ausgelegt und erhöht nicht nur die Sicherheit im Internet. Festgelegt wird hierin schließlich, dass – auch durch staatlich zertifizierte Sicherheitsfunktionen – die Nutzung von IT-Systemen und des Cyberraums für jeden möglichst sicher wird.

Weiter sieht die Strategie unter anderem ein nationales Cyber-Abwehrzentrum und einen nationalen Cyber-Sicherheitsrat vor. Der Kampf gegen Kriminalität im Cyberspace wird zudem auf europäischer und weltweiter Ebene ausgetragen, während der „Einsatz verlässlicher und vertrauenswürdiger Informationstechnologie“ den Nutzern eine sichere Alternative bieten sollen.

Altbewährtes für ein sicheres Hier und Jetzt

Es ist unumgänglich, stets auf dem aktuellsten Stand zu sein, um Cybersicherheit für das eigene Zuhause, ein Unternehmen oder eine Einrichtung zu gewährleisten. Zusätzlich zu speziellen Tools für Cybersicherheit kann man sich auf eine Auswahl an Best Practices verlassen, Tipps und Tricks, die sich seit Jahren bewähren. Dies fängt bei einem System an, das up-to-date ist. Sowohl das Betriebssystem sowie alle Anwendungen – egal ob auf dem Desktop-PC, dem Notebook, dem Tablet oder dem Smartphone – sollten die aktuellste Versionsnummer aufweisen. Veraltete Programme bieten eine Angriffsfläche, die sich Kriminelle zu Nutze machen können. Antivirenprogramme und Firewalls sind trotz der immer komplexeren Bedrohungen ein absolutes Muss. Die aktuellsten Versionen können alltägliche Gefahren abwehren und größere Schäden verhindern. Ein gutes Antivirenprogramm und eine bestens konfigurierte Firewall bilden ein solides Fundament. Auf dieser Basis muss aufgebaut werden, insbesondere, wenn es um PC-Arbeitsplätze oder Unternehmen geht. Im Auge zu behalten, welche Daten wem zugänglich sind oder von wem sogar bearbeitet werden können, steht ganz weit oben auf der Prioritätenliste und rangiert in seiner Bedeutung gleichauf mit Firewall und Antivirenprogramm. Unternehmen sollten sich darüber hinaus des sogenannten Social Engineering bewusst sein. In der Vergangenheit ergaunerten sich Kriminelle gerade in großen Firmen mit zahlreichen Abteilungen Informationen, indem sie sich als IT-Mitarbeiter ausgaben, der die Log-in-Daten eines anderen Mitarbeiters benötigt, um seine Aufgabe erfüllen zu können. Die Mitarbeiter auf solche Gefahren hinzuweisen und ihr Bewusstsein für den sicheren Umgang mit Daten in Schulungen zu schärfen ist daher unabdingbar. Abgerundet werden sollten Schulungen für Mitarbeiter durch Richtlinien, die die Nutzung des Unternehmensnetzwerks und der damit verbundenen Geräte festlegen. Logs helfen darüber hinaus, zu beobachten, welche User wann aktiv waren und, um im Falle eines Falles Unregelmäßigkeiten zu entdecken und nachverfolgen zu können. Unternehmen und Behörden wird außerdem geraten, regelmäßig einen Blick auf die Website des BSI zu werfen. Dort finden sich stets aktuelle Informationen und Leitfäden, die bei der Optimierung der eigenen Cyber-Sicherheit unterstützen und Tipps für die Umsetzung der Cyber-Sicherheit im Unternehmen bieten. Privatpersonen informieren sich im besten Fall über einschlägige Portale sowie über das Angebot des Herstellers ihrer Sicherheitssoftware, der mit Updates und Patches die Funktionen des Programmes sicherstellt und erweitert. In jedem Fall wird schnell deutlich: Cybersicherheit ist nicht immer einfach. Egal, wie gewissenhaft man Sicherheitsmaßnahmen im Internet und in anderen Bereichen seiner digitalen Umgebung umsetzen mag, es entstehen immer Lücken und Schwachstellen, die Angreifer für sich zu nutzen wissen. Denn auch die kriminellen Energien tüfteln unablässig an neuen Entwicklungen, um mit ausgefeilten Methoden Daten zu stehlen oder zu sabotieren. Im schlimmsten Fall entsteht ein erheblicher finanzieller und / oder persönlicher Schaden. Doch wenngleich der Kampf gegen die Kriminalität im Internet und am PC so manches Mal aussichtslos scheint, sollten im Beruflichen wie im Privaten Vorkehrungen getroffen werden, um einen kriminellen Cyber-Übergriff so unwahrscheinlich wie möglich zu machen. Man würde einem Einbrecher schließlich auch nicht den Schlüssel zu den eigenen vier Wänden in die Hand drücken.