Ports testen: Offene Ports mit einem Port-Check prüfen

Offene Ports sind nicht nur Kommunikationspunkte zwischen Ihren Systemen und dem Internet bzw. anderen Rechnern, sondern auch Angriffspunkte für Schadsoftware und Hacker. Ein regelmäßiger Port-Check sorgt dafür, dass nur die Ports offen sind, die Sie auch benötigen. Welche Methoden sich anbieten, um Ports zu überprüfen, verraten wir Ihnen hier.

Was ist ein Port?

Ganz gleich, ob Sie sich nur beiläufig oder regelmäßig mit Netzwerken und Computern beschäftigen – früher oder später stoßen Sie auf den Begriff „Port“. Port ist das englische Wort für Hafen, und genau wie Häfen Durchgangs- und Kontrollpunkte für Waren sind, bilden sogenannte Netzwerk-Ports die Tore für Daten, die zwischen Rechnern und dem Internet bzw. anderen Rechnern übertragen werden.

Portnummern sind Bestandteil einer IP-Adresse und ermöglichen es, Datenpakete einer spezifischen IP und bestimmten Diensten zuzuordnen. In Verbindung mit einer IP-Adresse ergibt ein Port somit die vollständige Ziel- bzw. Absenderadresse einer Anwendung.

Wozu braucht es Netzwerk-Ports und wie viele gibt es?

Da in Betriebssystemen, Apps und anderen Diensten viele Prozesse gleichzeitig laufen und Daten parallel übertragen werden, sind mehrere, offene Ports erforderlich. Eine Kernfunktion von Ports ist es, Systeme zu entlasten, bei mehreren Verbindungen verschiedene Ports gleichzeitig zu nutzen und Datenpakete der richtigen Anwendung zuzuordnen. Um Ports zu unterscheiden, sind diese mit Nummern von 0 bis 65.535 versehen – jeder Computer verfügt insgesamt über 65.536 Ports.

Bestimmte Ports sind für spezifische Anwendungen (z. B. Mailserver oder Webseiten) sowie wichtige Transportprotokolle wie HTTP, FTP und Telnet reserviert. Diese reservierten Ports werden von der IANA (Internet Assigned Numbers Authority) verteilt und nennen sich standardisierte oder Well Known Ports. Andere wiederum sind für registrierte Dienste sowie für dynamische Clients vorgesehen. Darüber hinaus gibt es eine große Anzahl von Ports, die dynamisch aus einem Pool vergeben werden.

Die Anzahl an TCP- und UDP-Ports ist enorm und umfasst insgesamt 65.536 Ports. Die wichtigsten sind sogenannte standardisierte Ports mit den Nummern 0 bis 1023 für feste Anwendungen. Die Ports 1024 bis 49151 werden sowohl für feste Anwendungen als auch dynamisch zugeordnet, während Ports 49152 bis 65535 dynamisch vergeben werden.

Funktionsweise von Ports

Die Funktionsweise von Ports ist relativ einfach: Transportprotokolle wie UDP (User Datagram Protocol) und TCP (Transmission Control Protocol) übertragen Datenpakete, indem sie diese einer spezifischen Adresse bestehend aus IP und Portnummer zuordnen. Die Zieladresse kann hierbei eine App, ein Dienst, eine Website oder ein beliebiges Programm wie ein Webbrowser sein. Offene Ports von Zieladressen „lauschen“ auf Anfragen, die über einen Port von privaten bzw. öffentlichen IPs ausgehen. Die Zielanwendung erfährt den Absender-Port beim Verbindungsaufbau und sendet die gewünschten Datenpakete an die Absenderadresse zurück.

Da ungewollte Netzwerkverbindungen zwischen lokalen Rechnern und dem Internet möglichst zu vermeiden sind, steht in der Regel die Router-IP zwischen lokalen IPs und Zieladressen. Nach außen hin sichtbar und adressierbar ist somit die öffentliche Router-IP, die auch als Absender von Datenpaketen erscheint. Paketfilter und Firewall sorgen zudem dafür, dass Pakete, die sich keiner lokalen Anwendung zuordnen lassen, abgelehnt werden. Richtig adressierte Pakete leitet der Router an den Absender-Dienst mittels IP und Portnummer weiter.

Port-Check: Wie lassen sich Ports testen?

Regelmäßiges Port-Scanning ist ein wichtiger Vorgang. Vor allem Systemadministratoren nutzen Port-Scanning, um Datenverkehr in kleinen oder großen Netzwerken zu überwachen und Sicherheitslücken zu schließen. Ein Port-Check prüft, ob Datenpakete über vorgesehene Ports verschickt werden, ob Firewalls wichtige Ports ungewollt blockieren und ob ungenutzte offene Ports geschlossen werden sollten. Für einen Port-Check bieten sich verschiedene Methoden und Tools an, die wir im Folgenden vorstellen.

Beim Port-Check lassen sich standardmäßig drei mögliche Port-Zustände überprüfen: Offen (open), Geschlossen (closed) und Gefiltert (filterted). Offene Ports sind zum Verbindungsaufbau bereit, während Verbindungsanfragen an geschlossene oder gefilterte Ports, z. B. durch Firewalls, abgelehnt werden.

Ports testen mit der Eingabeaufforderung

Möchten Sie auf Ihrem Rechner Ports testen, so nutzen Sie die Windows-Eingabeaufforderung und den CMD-Befehl netstat -ano. Mit diesem zeigt Ihnen Windows alle derzeit bestehenden Netzwerkverbindungen über offene Ports bzw. offene, lauschende Ports, die aktuell keine Verbindung herstellen. Der Befehl zeigt Ihnen zudem die PID-Nummer, also die Prozess-ID für den Prozess, der aktuell einen Port nutzt bzw. über einen Port lauscht.

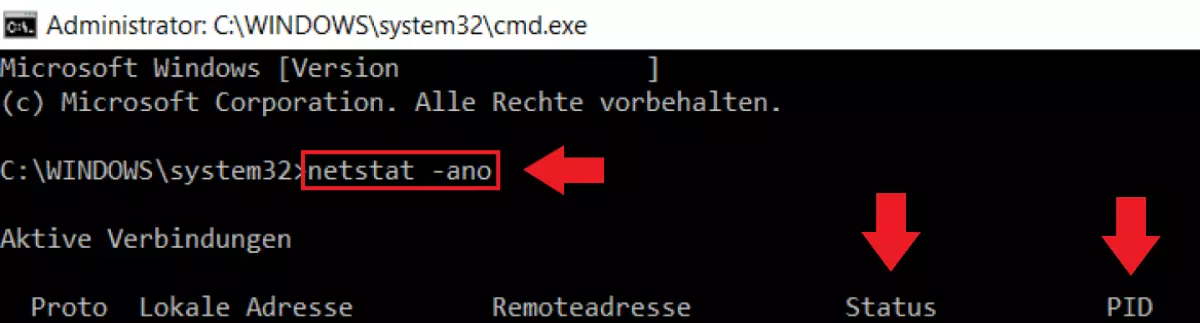

So nutzen Sie den netstat -ano, um Ports zu testen:

Schritt 1: Öffnen Sie die Eingabeaufforderung als Administrator, indem Sie den Windows-Shortcut [Windows] + [R] drücken, „cmd“ eingeben und mit [Strg] + [Alt] + [Enter] bestätigen.

Schritt 2: Geben Sie den cmd-Befehl netstat -ano ein, um aktuelle Netzwerkverbindungen, IPs und zugehörige Prozess-IDs anzuzeigen. Unter Status sehen Sie Einträge wie „HERGESTELLT“, wenn eine Verbindung zu einem Dienst besteht, oder „ABHÖREN“, wenn ein Port offen ist, jedoch keine Verbindung hergestellt ist.

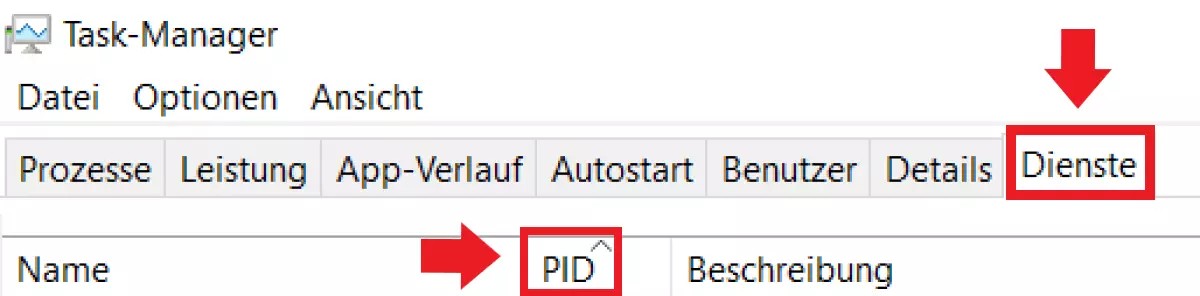

Schritt 3: Um festzustellen, welcher Dienst einen Port nutzt und ob Sie den Port schließen können, suchen Sie im Task Manager den Task mit der entsprechenden PID heraus. Achtung: netstat -ano zeigt eine Reihe offener Ports im Bereich 49152 bis 65535 mit dem Status „Abhören“. Hierbei handelt es sich nicht zwingend um Schad-Software, die häufig Ports in diesem Bereich nutzt, sondern meist um interne Windows-Anwendungen, die standardmäßig für Anfragen bereitstehen.

Ports testen mit Port-Scanner-Software

Ähnlich wie die Eingabeaufforderung funktionieren sogenannte Port-Scanner. Dabei handelt es sich um Software, die offene Ports und zugelassene Dienste untersucht. Zusätzlich sind Port-Scanner in der Lage, die Netzwerksicherheit und -struktur zu untersuchen. Port-Scanner senden zur Analyse Datenpakete an eine Zieladresse und werten die resultierenden Antworten aus, um Ports zu überprüfen.

Bei der Anwendung von Port-Scannern ist allerdings Vorsicht geboten. Diese werden nicht nur von Systemadministratoren, sondern auch von Hackern genutzt, um Sicherheitslücken für Malware und Angriffe zu ermitteln. Analysedaten eines Port-Scans sind sensibel, da Ihre Daten für potenzielle Angreifer von Interesse sind. Die Anwendung von Port-Scannern hilft zwar, Sicherheitslücken zu schließen, ermittelte Daten sind jedoch verantwortungsbewusst zu behandeln. Darüber hinaus ist ein Port-Check nur auf dem eigenen System oder mit der Erlaubnis des Systeminhabers durchzuführen, da dieser ohne Einwilligung rechtlich als Angriffsversuch gewertet werden kann.

Beispiel 1: Advanced Port Scanner

Advanced Port Scanner ist eine Freeware, mit der sich Ports testen und Netzwerkgeräte (z. B. Rechner, Router, Smart-Geräte) samt offenem oder geschlossenem Portbereich auflisten lassen. Der Analyseschwerpunkt liegt auf TCP-Ports, ist jedoch um weitere Ports und Protokolle erweiterbar. Zusätzliche Funktionen der Scan-Software umfassen Remote-Befehle via RDP und Radmin sowie Port- und Netzwerkfreigaben.

Beispiel 2: Nmap

Nmap ist der klassische kostenlose Port-Scanner, der sich vorrangig an IT-Experten richtet. Nmap wurde ursprünglich für Linux programmiert, dient inzwischen jedoch für alle Systeme als Port-Scanner. Erfahrene User können Nmap als Befehlszeilen-Konsole nutzen, während für unerfahrene User die übersichtlichere grafische Zenmap-Oberfläche zur Verfügung steht. Beachten Sie, dass Nmap nur für die Untersuchung eigener lokaler Ports zu nutzen ist. Ein Nmap-Port-Scan fremder Zieladressen ohne Einwilligung kann als Vorstufe eines Systemangriffs verstanden werden!

Ports testen mit Onlinetools

Eine dritte Alternative für den Port-Check sind kostenlose Onlinetools, die an Ihrem Rechner offene Ports und somit potenzielle Sicherheitslücken feststellen. Zu beachten ist, dass Port-Scanning mit dem cmd-Befehl netstat -ano oder mit Software wie Nmap in erster Linie lokale Ports umfasst. Um öffentliche Portfreigaben Ihres Routers zu ermitteln, müssen diese jedoch von außen angesprochen werden. Online-Port-Scanner nutzen hierzu eine Test-Website und scannen in erster Linie Standard-Ports. Analysedaten werden als Ergebnisliste ausgegeben.

Beispiel 1: DNSTOOLS

Die Website dnstools.ch scannt einen ganzen Bereich von Standard-Ports wie FTP, DNS, POP3, IMAP, SMTP oder RPC, analysiert gezielt einzelne Ports und untersucht, ob die Weiterleitung von öffentlichen Ports des Routers zu lokalen Anwendungen korrekt funktioniert. Die Analyse-Ergebnisse zeigt das Onlinetool in einer übersichtlichen Liste, die sich als Datei exportieren lässt. Weitere Scantools umfassen DNS-Abfragen, Ping und Traceroute.

Beispiel 2: Nmap Online Port Scanner

Nmap steht nicht nur als leistungsfähiger Port-Scanner zum Download bereit, sondern bietet zudem ein Onlinetool zum Port-Check. Mit diesem lassen sich nach außen offene TCP-Ports untersuchen und zugehörige Dienste auflisten.

Beispiel 3: WhatIsMyIP.com

Die Website WhatIsMyIP.com dient in erster Linie dazu, öffentlich sichtbare IP-Adressen von Nutzern wiederzugeben und die Wirksamkeit von VPN-Verbindungen zu prüfen. Darüber hinaus bietet die Website verschiedene weitere Tools, zu denen auch ein Port-Scanner gehört. Einzelne Ports lassen sich testen, indem Sie die entsprechende Portnummer eingeben.