DMARC: Missbrauch der Mail-Domäne rechtzeitig erkennen

Der Prüfmechanismus DMARC – Domain-based Message Authentication Reporting and Conformance – wurde geschaffen, um betrügerische E-Mails von echten Mails zu unterscheiden. Vor allem Domain-Inhabende profitieren von dem Verfahren, das verhindert, dass die eigene Domain auf Blacklists auftaucht und E-Mails abgewiesen oder als Junk-Mails behandelt werden.

Was ist DMARC?

DMARC steht für „Domain-based Message Authentication, Reporting and Conformance“. Das Verfahren ergänzt bestehende Authentifizierungstechniken wie SPF und DKIM, indem es Mailservern klare Anweisungen gibt, wie sie mit Nachrichten umgehen sollen, die diese Prüfungen nicht bestehen.

Wie funktioniert DMARC?

- Domain-Inhabende veröffentlichen in einer DNS-Zone einen speziellen TXT-Record mit DMARC-Einstellungen.

- Empfangende Mailserver prüfen eingehende E-Mails anhand von SPF und/oder DKIM.

- Falls die Prüfung fehlschlägt, wendet der empfangende Server die im DMARC-Record hinterlegte Policy an.

- Zusätzlich können Reports an die Domain-Inhabenden gesendet werden, damit diese mögliche Angriffe erkennen und Maßnahmen ergreifen können.

- Personalisierte E-Mail-Adresse

- Zugriff auf E-Mails immer und überall

- Höchste Sicherheitsstandards

DMARC-Richtlinien im Überblick

| Policy | Bedeutung | Typischer Einsatz |

|---|---|---|

none

|

E-Mail wird normal zugestellt, es erfolgt nur ein Reporting. | Erste Testphase, zur Analyse der Reports |

quarantine

|

Verdächtige E-Mails werden in den Spam-Ordner oder Quarantäne verschoben. | Geeignet, um Risiken zu verringern, ohne legitime Mails komplett abzulehnen |

reject

|

Verdächtige E-Mails werden abgewiesen und gar nicht zugestellt. | Endziel für Domains mit vollständig etablierten SPF- und DKIM-Records |

DMARC: Reporting

Ein wesentlicher Bestandteil von DMARC ist das Feedback-System. Dieses informiert Domain-Inhaberinnen und -Inhaber über mögliche Missbrauchsversuche:

- Aggregate Reports (rua): Tägliche Übersichten über alle geprüften E-Mails, in der Regel im XML-Format. Diese geben Aufschluss über Volumen, Quelle und Prüfungsergebnisse.

- Forensic Reports (ruf): Detaillierte Einzelberichte zu fehlgeschlagenen Prüfungen, die konkrete Header- und Inhaltsteile der verdächtigen Nachricht enthalten können.

Wichtig ist, dass Reports sensible Daten (z. B. Mailadressen, Absenderinformationen, technische Details) enthalten können. Bei der Einrichtung sollten daher immer die geltenden Datenschutzbestimmungen berücksichtigt werden.

Die empfangenden Mailserver sind nicht dazu verpflichtet, DMARC-Einträge zu berücksichtigen. Wenn Sie keine Meldungen über fehlgeschlagene DKIM- oder SPF-Checks erhalten, heißt dies nicht zwangsläufig, dass alles in Ordnung ist.

Der Inhalt des DMARC-Eintrags

Ein DMARC-Record wird als TXT-Record im DNS einer Domain hinterlegt. Er besteht aus verschiedenen Parametern, die zusammen festlegen, wie mit eingehenden E-Mails umgegangen wird.

DMARC-Felder und ihre Bedeutung

| Feld / Tag | Bedeutung | Typische Werte / Optionen |

|---|---|---|

| v | Version des DMARC-Eintrags | DMARC1 (aktuelle Version)

|

| p | Policy der Hauptdomain | none = nur Monitoring, quarantine = verdächtige Mails in Spam/Quarantäne, reject = verdächtige Mails ablehnen

|

| sp | Policy für Subdomains | none, quarantine, reject

|

| pct | Prozentwert der durch DMARC geprüften Mails | Standard: 100 (alle Mails). Kann z. B. auf 50 gesetzt werden, um DMARC schrittweise einzuführen

|

| rua | Adresse(n) für aggregierte Reports | Beispiel: rua=mailto:dmarc-reports@ihredomain.de

|

| ruf | Adresse(n) für forensische Reports | Beispiel: ruf=mailto:dmarc-forensic@ihredomain.de

|

| fo | Failure Reporting Options – wann ein Fehler gemeldet wird | fo=0 = nur wenn SPF und DKIM fehlschlagen (Standard); fo=1 = wenn mindestens eine Prüfung fehlschlägt; fo=d = detaillierte DKIM-Fehler; fo=s = detaillierte SPF-Fehler

|

| rf | Format für forensische Reports | afrf (Standard, Authentication Failure Reporting Format), iodef

|

| ri | Reporting-Intervall in Sekunden | Standard: 86400 (24 Stunden)

|

| adkim | Alignment für DKIM | r = relaxed (Subdomains erlaubt), s = strict (exakte Übereinstimmung erforderlich)

|

| aspf | Alignment für SPF | r = relaxed, s = strict

|

Beispiel für einen DMARC-Record

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; rua=mailto:dmarc-reports@example.com; ruf=mailto:dmarc-forensic@example.com; pct=100; adkim=s; aspf=s"- Professioneller Daten- und Sicherheitsschutz

- E-Mail-Verschlüsselung mit SSL/TLS

- Top-Virenschutz dank Firewalls und Spamfilter

- Tägliche Backups, tägliche Absicherung

Einen DMARC-Eintrag erstellen

Bevor Sie einen DMARC-Eintrag erstellen können, müssen bereits SPF- und DKIM-Records für Ihre Domain vorhanden sein. Erst wenn diese Basis eingerichtet ist, entfaltet DMARC seine volle Wirkung.

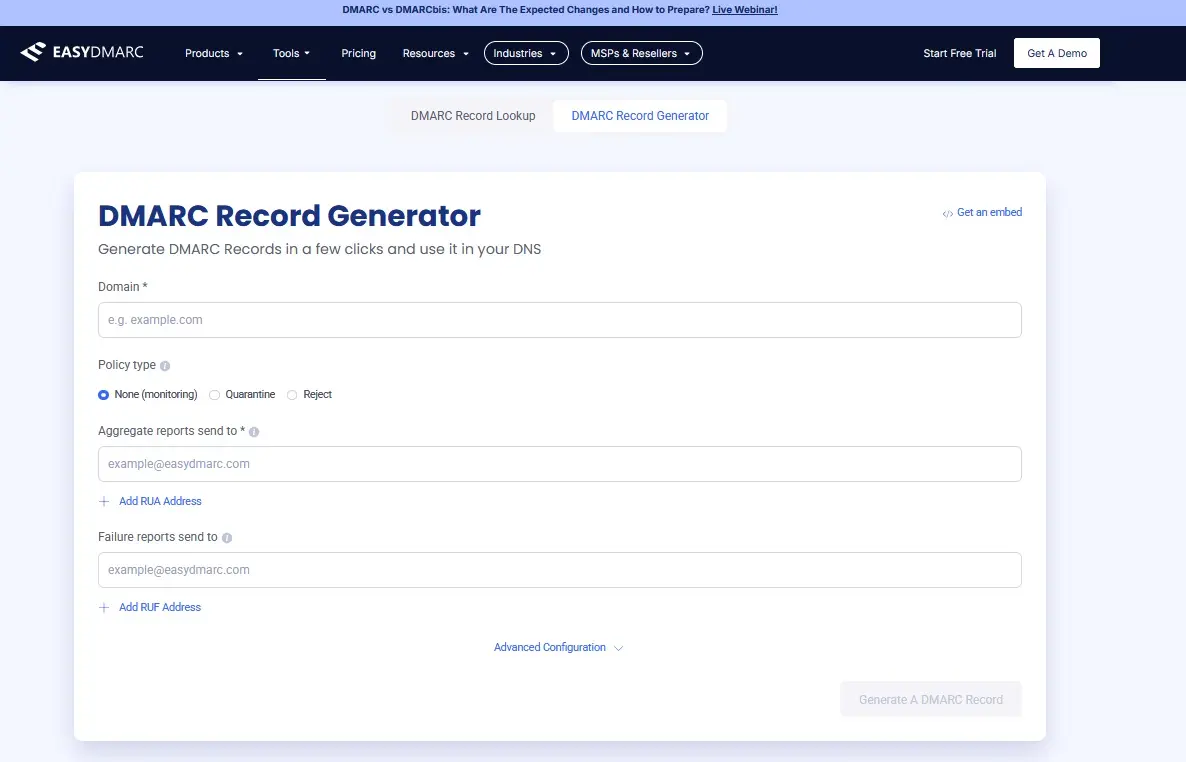

Schritt 1: DMARC-Record generieren

Nutzen Sie ein Online-Tool, z. B. den DMARC Record Generator von EasyDMARC. Dort geben Sie Ihre Domain sowie gewünschte Optionen ein (Policy, Reporting-Adressen etc.).

Schritt 2: TXT-Record im DNS anlegen

Als nächstes loggen Sie sich bei Ihrem Domain-Provider ein und öffnen dort die DNS-Einstellungen. Legen Sie einen TXT-Eintrag mit folgenden Werten an, um den DMARC-Eintrag für die Domain zu konfigurieren:

- Subdomain:

_dmarc.ihredomain.de - Typ:

TXT - Wert: der vom Generator erstellte DMARC-Eintrag

Beispiel:

_dmarc.ihredomain.de. IN TXT "v=DMARC1; p=none; rua=mailto:dmarc-reports@ihredomain.de"Schritt 3: Schrittweise Policy einführen

- Start mit

p=none

- Nur Monitoring; E-Mails werden normal zugestellt.

- DMARC-Reports analysieren, um zu sehen, ob alle legitimen Server korrekt authentifiziert sind.

- Wechsel auf

p=quarantine

- Verdächtige E-Mails werden in Spam/Quarantäne verschoben.

- Risiko für Domain-Missbrauch sinkt deutlich.

- Abschluss mit

p=reject

- Nicht authentifizierte E-Mails werden blockiert und gar nicht zugestellt.

- Empfohlene Endstufe für Domains mit vollständig etablierten SPF- und DKIM-Einträgen.

Es empfiehlt sich, die Policy vorerst auf none zu belassen und eine Zeit lang anhand der Reports zu beobachten, ob DMARC wie gewünscht funktioniert.

Schritt 4: Reporting-Adresse einrichten

Legen Sie eine separate Adresse an, z. B. dmarc-reports@ihredomain.de. Diese Adresse ausschließlich für DMARC-Reports verwenden, um reguläre Postfächer nicht zu überlasten. Optional können Sie zusätzlich eine Adresse für forensische Reports einrichten, z. B. dmarc-forensic@ihredomain.de. Beachten Sie dabei folgende Punkte:

- Reports trennen: Verwenden Sie die Adressen ausschließlich für DMARC-Reports. So vermeiden Sie, dass normale Postfächer mit XML-Dateien überflutet werden.

- DNS-Berechtigung sicherstellen: Damit ein fremder Mailserver Reports an Ihre Domain senden darf, muss Ihre Domain im DNS zustimmen. Ohne diese Zustimmung erhalten Sie keine DMARC-Reports – auch wenn Ihr Eintrag korrekt gesetzt ist.

- Datenschutz beachten: DMARC-Reports enthalten sensible Daten (z. B. IP-Adressen, Mailadressen). Prüfen Sie, ob die Verarbeitung mit Ihren internen Datenschutzrichtlinien und ggf. der DSGVO im Einklang steht.

Schritt 5: Ergebnisse überwachen

Nutzen Sie spezialisierte Tools, um Reports auszuwerten und Missbrauch schnell zu erkennen. Dienste wie Google Postmaster Tools oder Microsoft SNDS (Smart Network Data Services) visualisieren, ob und wie Ihre Domain von Angreifern missbraucht wird, und erleichtern die Anpassung Ihrer DMARC-Policy.

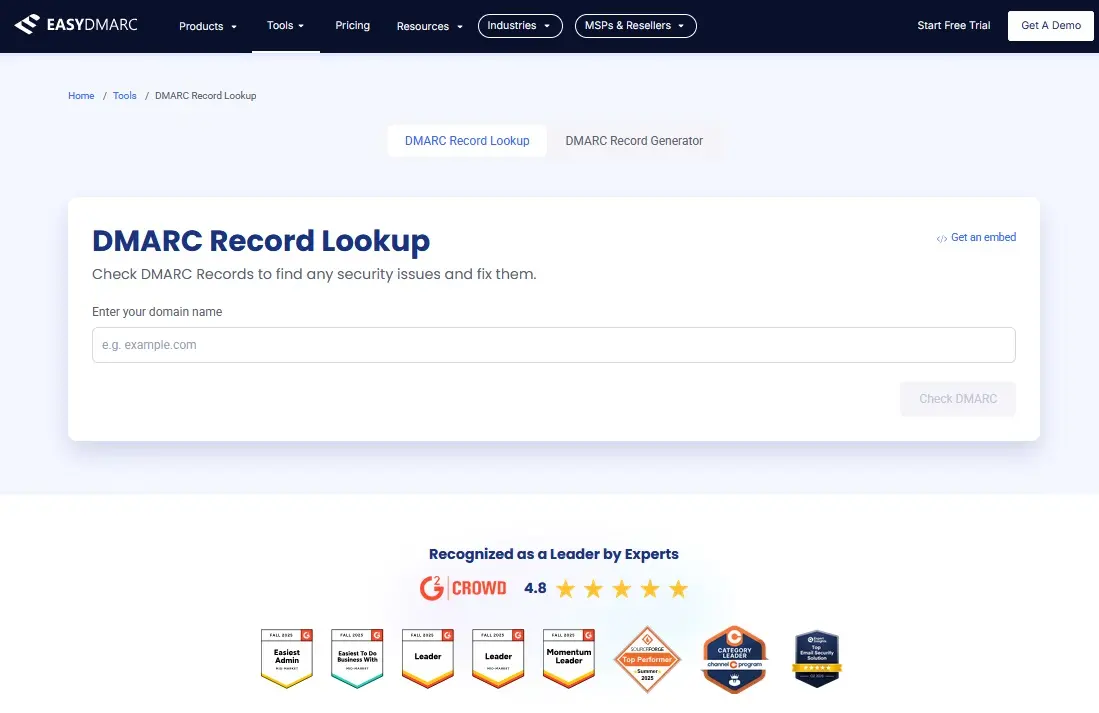

Schritt 6: Den DMARC-Record überprüfen

Je nach Nameserver dauert es einige Minuten oder Stunden, bis der DMARC-Eintrag veröffentlicht wird. Wenn Sie überprüfen wollen, ob der Eintrag ordnungsgemäß publiziert wurde, können Sie eines der zahlreichen DMARC-Check-Tools im Internet verwenden, z. B. das DMARC Record Lookup Tool von EasyDMARC.