DNS-Spoofing: So läuft es ab und so schützen Sie sich dagegen

Die Namensauflösung im Internet bietet verschiedene Möglichkeiten der Manipulation. Eine Angriffsform ist das DNS-Spoofing, bei dem IP-Adressen gefälscht werden. Lesen Sie hier, wie dies genau vonstattengeht, was es bezwecken soll, welche Varianten es gibt und wie Sie sich davor schützen können.

Die Grundlage: Das Domain Name System (DNS)

Das Domain Name System, kurz DNS, ist ein global verteiltes System zur Übersetzung von Internetdomains in IP-Adressen. Das DNS liefert für einen Domain-Namen eine IP-Adresse zurück. Dieser Prozess ist unter dem Begriff Namensauflösung bekannt.

Damit die Namensauflösung funktioniert, muss auf jedem Endgerät die IP-Adresse eines DNS-Servers eingetragen sein. Das Endgerät richtet seine DNS-Anfragen an diesen Server, der die Namensauflösung ausführt und eine Antwort zurückgibt. Ist auf einem Endgerät kein DNS-Server eingestellt, wird automatisch derjenige des lokalen Routers verwendet.

- Schnellere Domain-Auflösung für optimierte Ladezeiten

- Zusätzlicher Schutz gegen Ausfälle und Unterbrechungen

- Kein Domain-Umzug notwendig

Was ist DNS-Spoofing?

Der Oberbegriff Spoofing bedeutet „Täuschen“ oder „Fälschen“. DNS-Spoofing bezeichnet verschiedene Szenarien, bei denen es zu einer Manipulation der DNS-Namensauflösung kommt. Im Speziellen wird die zu einer Domain gehörende IP-Adresse gefälscht. Das Endgerät baut also eine Verbindung zur gefälschten IP-Adresse auf und der Datenverkehr wird an einen falschen Server umgeleitet. Hier ein Beispiel:

| Anfrage an DNS-Server | Zurückgelieferte IP-Adresse | |

|---|---|---|

| Normalzustand | 'example.com' | '93.184.216.34' |

| DNS-Spoofing | 'example.com' | '192.0.2.34' (Beispiel) |

Da die Namensauflösung weitgehend im Hintergrund abläuft, bemerkt das Opfer die Manipulation in der Regel nicht. Eine besonders perfide Eigenheit des DNS-Spoofings ist, dass im Browser die korrekte Domain angezeigt wird.

Wie läuft DNS-Spoofing ab?

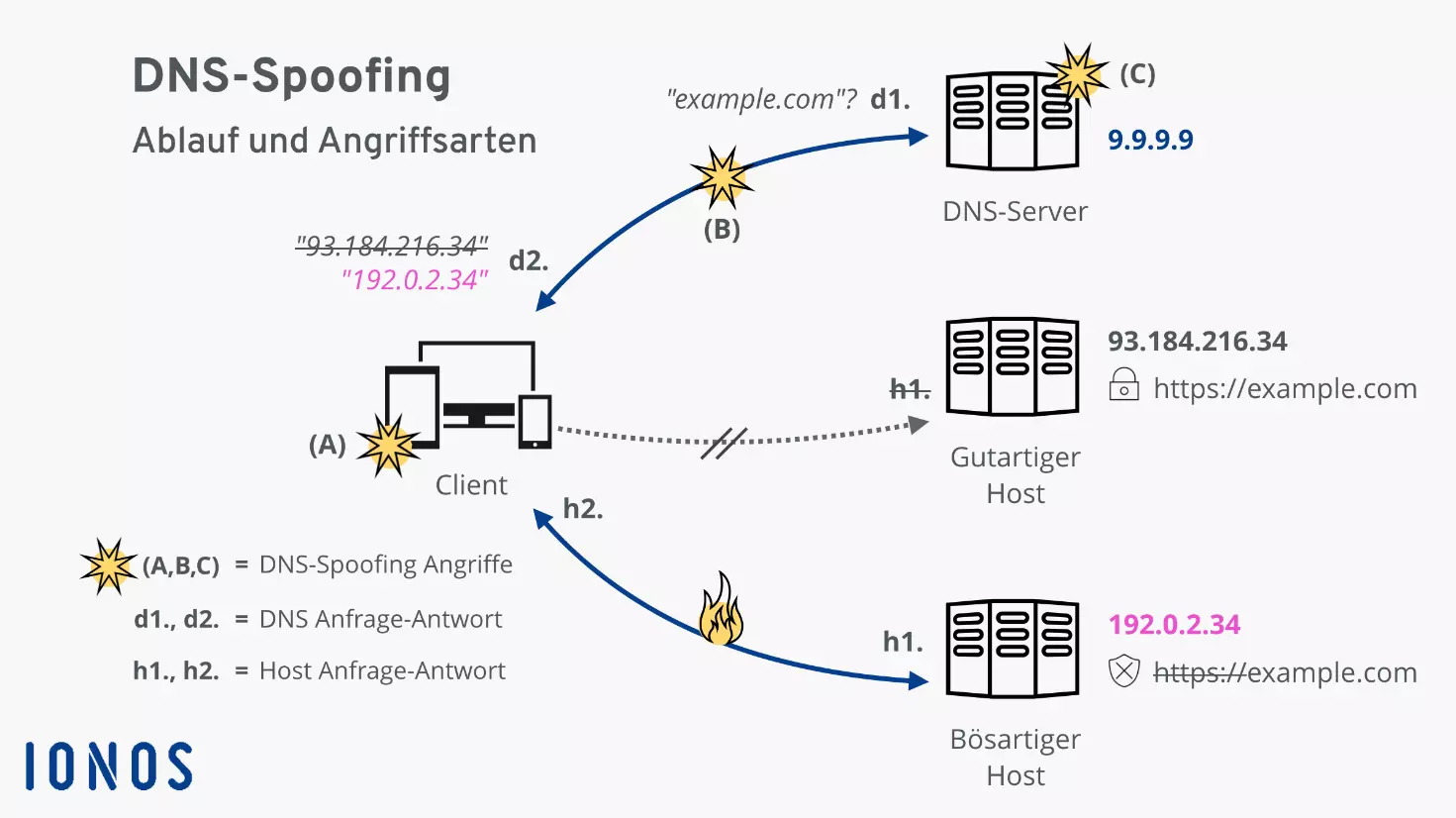

DNS-Spoofing ist ein Sammelbegriff für eine Vielfalt von Angriffsszenarien. Die einzelnen Varianten sind unten beschrieben. Nutzen Sie zur prinzipiellen Erklärung des DNS-Spoofings das folgende Schaubild.

- d1. Der Client (also z. B. der Browser auf dem Endgerät) ruft zunächst vom DNS-Server die zum Hostnamen example.com gehörende IP-Adresse ab.

- d2. Der Client bekommt eine Antwort auf die Abfrage, die allerdings eine gefälschte IP-Adresse enthält. Die Verbindung zum legitimen Server von example.com kommt somit nicht zustande.

- h1. Stattdessen stellt der Client die Anfrage an den hinter der gefälschten IP-Adresse befindlichen bösartigen Host.

- h2. Der bösartige Host liefert eine augenscheinlich legitime Seite an den Klienten aus. Der gefälschten Domain fehlt allerdings das Sicherheitszertifikat, wodurch der Angriff sichtbar wird.

- (A, B, C): Verschiedene Ansatzpunkte für DNS-Spoofing: auf dem Client oder lokalen Router, auf der Netzwerkverbindung, auf dem DNS-Server.

Ziele des DNS-Spoofings

Das DNS-Spoofing wird primär von Angreifern eingesetzt, um Attacken durchzuführen. Diese Attacken zielen für gewöhnlich darauf ab, sensitive Nutzerdaten zu erbeuten. Zum Teil greifen jedoch auch legitime Unternehmen auf DNS-Spoofing zurück. Bekannt ist, dass manche Internetanbieter (ISPs) DNS-Spoofing zum Durchsetzen von Zensurvorgaben und zu Werbezwecken eingesetzt haben.

Was bezwecken Angreifer mit DNS-Spoofing?

Angreifer nutzen DNS-Spoofing, um Phishing- und Pharming-Attacken durchzuführen. Es geht in erster Linie darum, sensible Nutzerdaten abzugreifen. Beim DNS-Spoofing wird dem Opfer vorgegaukelt, auf einer legitimen Domain gelandet zu sein. Das Vertrauen des Opfers in die gespoofte Domain wird oft genutzt, um ihm Schadsoftware unterzuschieben. Unwissentlich installiert man diese Malware und infiziert damit das eigene System.

Was bezwecken Internetanbieter mit DNS-Spoofing?

Die meisten Menschen nutzen – ohne sich dessen bewusst zu sein – einen DNS-Server ihres Internetanbieters. Dieser ist im Normalfall im lokalen Router voreingestellt. So unterliegt jede DNS-Abfrage der Kontrolle durch den Internetanbieter.

Internetanbieter können z. B. gezielt ihre DNS-Tabellen manipulieren, um staatliche Zensurvorgaben umzusetzen. In vielen Ländern wird den Nutzern so der Zugriff auf Filesharing- oder Porno-Domains vereitelt. Versucht der Nutzer, auf eine dieser blockierten Domains zuzugreifen, wird er stattdessen auf eine Warnseite umgeleitet. Jedoch lassen sich diese Blockaden durch Nutzung eines nichtzensierenden DNS-Servers mit minimalem Aufwand umgehen.

Derselbe Trick – den Nutzer beim Zugriff auf bestimmte Domains auf eine andere Seite umzuleiten – wird auch eingesetzt, um Nutzerdaten für Werbezwecke zu sammeln. So setzen Internetanbieter DNS-Hijacking ein, um den Nutzer bei Eingabe nichtexistenter oder falsch geschriebener Domains auf eine spezielle Seite umzuleiten. Diese Seite spielt z. B. Werbung aus oder erstellt Nutzerprofile, die dann gewinnbringend verkauft werden.

Welche Risiken birgt das DNS-Spoofing?

Beim DNS handelt es sich um eine grundlegende Technologie: So gut wie jeder Verbindungsaufbau greift zur Namensauflösung darauf zurück. Das DNS-Spoofing kann somit jede einzelne Verbindung auf dem Client betreffen. Ganz gleich ob das Opfer auf eine Website zugreift oder eine E-Mail versendet – ist die IP-Adresse des betreffenden Servers gespooft, kann ein Angreifer Daten abgreifen.

Insbesondere birgt das DNS-Spoofing die folgenden Risiken:

- Diebstahl vertraulicher Daten: Mittels Spear-Phishing und Pharming-Attacken werden sensible Daten wie Passwörter gestohlen. Diese werden oft für Einbrüche in Computersysteme oder verschiedene Betrugsmaschen verwendet.

- Infizieren des Systems mit Malware: Das Opfer wird dazu bewegt, Schadsoftware auf dem eigenen System zu installieren. Dies eröffnet dem Angreifer Tür und Tor für weitere Angriffe und umfassende Spionage.

- Abgreifen eines umfassenden Nutzerprofils: Die dabei gesammelten persönlichen Daten werden dann verkauft oder für weitere zielgerichtete Spear-Phishing-Attacken verwendet.

- Gefahr einer persistenten Bedrohung: Ist auf dem System ein bösartiger DNS-Server eingestellt, so ist die Kommunikation ab diesem Zeitpunkt kompromittiert. Auch temporär gefälschte DNS-Antworten verbleiben ggf. im Cache und können so über längere Zeit Schaden anrichten.

Ein konkretes Beispiel: Im Rahmen der COVID19-Pandemie kam es im Frühjahr 2020 zu einer DNS-Spoofing-Angriffswelle. Dabei handelte sich um einen Router-Hijacking-Angriff, bei dem eine bösartige IP-Adresse für den DNS-Server auf dem Router eingetragen wird. Möglich wurde dies durch einen unsicheren Admin-Zugang auf dem Router. Dem Opfer wurde plötzlich eine angeblich von der Weltgesundheitsorganisation stammende Warnung eingeblendet: Es solle schnell eine Informations-App zu COVID19 installiert werden. In Wirklichkeit war die Software eine Trojaner-Malware. Installierte ein gutgläubiges Opfer den Trojaner, durchsuchte dieser das lokale System und versuchte, sensible Daten abzugreifen. Ziel war dabei das Erstellen eines umfangreichen Profils, das in weiteren Spear-Phishing-Attacken gegen das Opfer eingesetzt werden konnte. Zu den abgegriffenen Daten zählten die folgenden:

- Cookies (Browser)

- Browserverlauf

- Zahlungsdaten (Browser)

- Gespeicherte Login-Daten (Browser)

- Gespeicherte Formular-Daten (Browser)

- Wallets von Krypto-Währungen

- Sämtliche Textdateien auf dem Gerät

- Datenbanken zur Zwei-Faktor-Authentifizierung (2FA)

Varianten des DNS-Spoofing

Die folgenden drei Angriffsvarianten beziehen sich auf die eingangs dargestellte schematische Abbildung (A–C).

Variante (A): Angriff auf den Klienten oder lokalen Router

Bei dieser DNS-Spoofing-Angriffsvariante wird eine bösartige Manipulation auf dem lokalen Gerät oder Heimrouter vorgenommen. Für das Opfer erscheint zunächst alles in Ordnung: Das Gerät verbindet sich ganz normal mit dem DNS-Server. Jedoch werden zu den abgefragten Hostnamen ggf. bösartige IP-Adressen zurückgeliefert.

Bei diesen Angriffen bleibt die Bedrohung bestehen, bis die Manipulation entfernt wird. Allerdings benötigt der Angreifer einen Angriffsvektor, um die Manipulation vorzunehmen. Dabei kann es sich um einen technischen Faktor handeln, etwa um einen offenen Admin-Zugang, ein schwaches Passwort o. Ä. Ein Angreifer kann das Opfer aber auch per Social Engineering davon überzeugen, die Änderung im guten Glauben selbst vorzunehmen.

Änderung des DNS-Servers auf dem lokalen System

Bei dieser als „Local Hijack“ bekannten Form des DNS-Spoofing-Angriffs wird in den Netzwerkeinstellungen des lokalen Geräts die IP-Adresse des DNS-Servers auf einen bösartigen Wert gesetzt.

Die Änderung kann vom Opfer nachvollzogen werden und lässt sich leicht rückgängig machen. Allerdings wird die Manipulation oft in Kombination mit Malware eingesetzt. Diese stellt ggf. den bösartigen Eintrag bei Änderung durch das Opfer wieder her.

Nutzen Sie das Onlinetool WhoismyDNS, um zu überprüfen, ob Sie Opfer dieser DNS-Spoofing-Variante geworden sind.

Manipulation der hosts-Datei auf dem lokalen System

Die meisten Betriebssysteme nutzen eine sogenannte hosts-Datei, um eine Namensauflösung bestimmter Domains auf dem lokalen System zu ermöglichen. Wird in dieser Datei ein bösartiger Eintrag platziert, wird der Datenverkehr an einen unter Kontrolle des Angreifers stehenden Server umgeleitet.

Die Manipulation bleibt permanent bestehen. Jedoch kann sie von einem versierten Opfer leicht nachvollzogen werden. Eine simple Änderung der hosts-Datei genügt, um das Problem zu beheben.

Hijack des lokalen Routers

Standardmäßig ist auf dem lokalen Router die IP-Adresse eines DNS-Servers des Internetanbieters eingestellt. Beim „Router-Hijack“ wird diese durch einen bösartigen Wert ersetzt. Der Angriff bedroht die Gesamtheit des durch den Router laufenden Datenverkehrs. Da üblicherweise in einem Haushalt oder Büro mehrere Geräte den Router zum Verbindungsaufbau nutzen, können mehrere Parteien dem Angriff zum Opfer fallen.

Vielen Nutzern ist nicht bewusst, dass sie Ihren Router selbst konfigurieren können. So bleibt dieser Angriff oft lange im Verborgenen. Bei eventuell später auftretenden Problemen haben die Opfer oft eher das eigene Gerät im Verdacht als den Router. Es lohnt sich daher, bei seltsamen Störungen auch den Router als Fehlerquelle in Betracht zu ziehen.

Nutzen Sie den F-Secure Router Checker, um zu überprüfen, ob Sie Opfer dieser DNS-Spoofing-Variante geworden sind.

Variante (B): Angriff auf die Antwort des DNS-Servers

Bei dieser Angriffsvariante des DNS-Spoofing handelt es sich um eine „Man in the Middle“-Attacke. Der Angreifer gibt sich als DNS-Server des Opfers aus und überträgt diesem eine bösartige Antwort. Der Angriff funktioniert, da der DNS-Verkehr über das unverschlüsselte User Datagram Protocol (UDP) läuft. Es gibt für das Opfer keinerlei Möglichkeit, die Echtheit einer DNS-Antwort zu garantieren.

Andere Angriffsformen wie ARP-Spoofing und MAC-Spoofing können als Einfallstore in das lokale Netzwerk genutzt werden. Der Einsatz von Verschlüsselungstechnologien schützt vor vielen Man-in-the-Middle-Attacken.

Variante (C): Angriff auf den DNS-Server

Diese Angriffsvariante des DNS-Spoofings richtet sich gegen einen legitimen DNS-Server und kann dadurch sehr viele Nutzer betreffen. Es handelt sich um einen anspruchsvollen Angriff, da gewöhnlich mehrere Schutzmechanismen überwunden werden müssen, um den Server zu knacken.

Vergiftung des DNS-Cache auf dem Server

Die Server des DNS sind in Hierarchien angeordnet und kommunizieren miteinander. Ein Angreifer kann IP-Spoofing nutzen, um sich als einer dieser Server auszugeben. Der Angreifer überzeugt einen Server, eine falsche IP-Adresse für eine Domain zu akzeptieren. Der Server legt den bösartigen Eintrag in seinem Cache ab; der Cache wird „vergiftet“.

Bei jeder nach der Vergiftung des Cache stattfindenden Anfrage an den Server wird der bösartige Eintrag an die Opfer ausgeliefert. Die Bedrohung bleibt bestehen, bis der Eintrag aus dem Cache entfernt wird. Als serverseitiger Schutzmechanismus existiert die DNSSEC-Erweiterung. Mit dieser lässt sich die Kommunikation der Server innerhalb des DNS absichern.

Nutzen Sie den Domain Guard von IONOS, um Ihre Domain vor Manipulationen zu schützen.

Kaperung eines DNS-Servers

Diese auch als „Rogue Hijack“ bekannte Angriffsform stellt den wohl aufwendigsten Angriff auf das DNS dar. Hierbei bringt ein Angreifer einen legitimen DNS-Server unter seine Kontrolle. Einmal kompromittiert, bietet selbst modernste DNS-Verschlüsselung keinen Schutz. Durch die Inhalte-Verschlüsselung dürfte das Opfer jedoch zumindest auf den Angriff aufmerksam werden.

So schützen Sie sich vor DNS-Spoofing

Wie Sie sehen, stellt das DNS-Spoofing eine ernstzunehmende Gefahr dar. Glücklicherweise existiert eine Reihe einfacher Maßnahmen, die effektiven Schutz vor DNS-Spoofing bieten.

Verschlüsselung zum Schutz vor DNS-Spoofing einsetzen

Generell bieten Verschlüsselungsverfahren zwei zentrale Vorteile:

- Daten werden vor dem Zugriff durch unbefugte Dritte geschützt.

- Die Authentizität des Kommunikationspartners wird garantiert.

Insbesondere der zweite Punkt ist eine kritische Komponente im Kampf gegen DNS-Spoofing: Gibt sich ein Angreifer als legitimer Host aus, führt dies auf Nutzerseite zu einem Zertifikatsfehler. Der Betrugsversuch fliegt damit auf.

Transportverschlüsselung einsetzen

Für ein grundlegendes Maß an Schutz sollten möglichst viele Verbindungen über die gängige Methode der Transportverschlüsselung abgesichert werden. Webseiten sollten Sie im Browser bevorzugt über HTTPS ansprechen. Das beliebte Browser-Add-on HTTPS Everywhere sichert die Verbindung zu Websites, die Inhalte sowohl über HTTP als auch HTTPS ausliefern. Ferner sollten Sie sicherstellen, dass die in Ihrem Mailprogramm konfigurierten Verbindungen (IMAP, POP3 und SMTP) sichere Protokolle wie TLS und SSL nutzen.

Sind Ihre Verbindungen durch eine Transportverschlüsselung geschützt, sollte sich ein DNS-Spoofing-Angriff zumindest bemerkbar machen: Da dem bösartigen Host das Sicherheitszertifikat des echten Hosts fehlt, schlagen Browser und Mailprogramm beim Verbindungsaufbau Alarm. So eröffnet sich Ihnen die Chance, die Verbindung abzubrechen und weitere Schutzmaßnahmen zu ergreifen.

Den DNS-Verkehr verschlüsseln

Während die Transportverschlüsselung die Übertragung Ihrer Daten schützt, bleibt die Verbindung zum DNS-Server angreifbar. Sie stellt damit das schwächste Glied in der Kette dar. Jedoch gibt es auf Nutzerseite dedizierte Ansätze zur Verschlüsselung der DNS-Abfragen. Zu nennen sind hier vor allem DNSCrypt sowie DNS over HTTPS (DoH) und DNS over TLS (DoT). Diese Technologien schützen allesamt vor den gefährlichen Man-in-the-Middle-Attacken. Allerdings ist keiner der drei Ansätze bereits massentauglich in die verbreiteten Betriebssysteme integriert. Ferner muss auch der DNS-Server die jeweilige Sicherheitstechnologie unterstützen, damit die DNS-Verschlüsselung greift.

Ein virtuelles privates Netzwerk einsetzen

Neben der Transportverschlüsselung und der Absicherung der Verbindung zum DNS-Server kann auch der Einsatz eines Virtual Private Networks (VPN) zum Schutz vor DNS-Spoofing beitragen. Bei Einsatz eines VPN werden sämtliche Verbindungen durch einen verschlüsselten Tunnel geleitet. Seien Sie sich jedoch bewusst, dass innerhalb der meisten VPN-Programme nach wie vor die IP-Adresse eines DNS-Servers hinterlegt werden kann. Handelt es sich dabei um eine bösartige Adresse, fällt der DNS-Spoofing-Schutz des VPNs weg.

Falls Sie nicht viel Zeit mit der Auswahl eines VPN-Anbieters verbringen möchten, können Sie die kostenlose WARP-App von Cloudflare einsetzen. Diese bietet Ihnen VPN-Funktionalität und DNS-Verschlüsselung über Cloudflares öffentliches DNS-Resolver-Netzwerk 1.1.1.1 – unten finden Sie weitere Informationen.

Gepaart wird der Zugewinn an Sicherheit mit einer kinderleicht zu bedienenden Benutzeroberfläche. Die App ist bisher für Mobilgeräte verfügbar, wird aber in Zukunft auch auf dem Desktop unter Windows und macOS laufen.

Öffentliches DNS-Resolver-Netzwerk nutzen

Eine der effektivsten Maßnahmen zum Schutz vor DNS-Spoofing ist die Nutzung eines öffentlichen DNS-Resolvers. Gleichzeitig ist die Einrichtung so einfach, dass so gut wie jeder Benutzer das eigene Gerät dahingehend konfigurieren kann. Sie müssen dafür lediglich den auf Ihrem System eingetragenen DNS-Server ändern. Als Beispiel sei hier das von der Non-Profit-Organisation Quad9 bereitgestellte gleichnamige Resolver-Netzwerk genannt.

Die Nutzung eines öffentlichen DNS-Resolvers bietet die folgenden Vorteile:

- Hohe Geschwindigkeit der DNS-Antworten: Die großen DNS-Resolver-Netzwerke betreiben Dutzende von Servern auf der ganzen Welt. Durch sogenanntes Anycast-Routing kommt zur Namensauflösung immer der geografisch am nächsten liegende Server zum Einsatz, was sich in kurzen Antwortzeiten niederschlägt.

- Hohes Maß an Datenschutz und Anonymität: Viele Internetanbieter verkaufen die beim DNS-Verkehr anfallenden Daten Ihrer Kunden. Die beliebten öffentlichen Resolver speichern für gewöhnlich nur minimale oder überhaupt gar keine Nutzdaten und bieten damit ein hohes Maß an Datenschutz und Anonymität.

- Keine Durchsetzung von Zensurmaßnahmen: Staatliche Zensurvorgaben sind nur innerhalb der nationalen Grenzen gültig. Internetanbieter operieren für gewöhnlich im Land der eigenen Kunden und sind somit verpflichtet, die Zensur für den Staat durchzusetzen. Im Gegensatz dazu kann ein im Ausland beheimatetes Resolver-Netzwerk seine Dienste global anbieten, ohne Rücksicht auf staatlich verordnete Zensur nehmen zu müssen.

- Unterstützung moderner Sicherheitsstandards: Die großen öffentlichen DNS-Resolver-Netzwerke sind einzig und allein darauf spezialisiert, DNS-Anfragen zu beantworten. Sie sind daher oft Vorreiter, was den Einsatz moderner Sicherheitsstandards wie DNSSEC, DoH, DoT und DNSCrypt betrifft.

- Blockieren bösartiger Domains: Die Nutzung eines öffentlichen DNS-Resolver-Netzwerks kann auch zum Schutz vor Malware und Phishing beitragen. Bekannte bösartige Domains werden in Blacklists vorgehalten. Beim versuchten Zugriff auf diese Domains wird der Nutzer auf eine Warnseite umgeleitet.

Die folgende Tabelle bietet eine Übersicht beliebter öffentlicher DNS-Resolver-Netzwerke. Der Konvention folgend wird jedes Resolver-Netzwerk redundant über zwei IP-Adressen konfiguriert. Sollte also der erste der beiden Server nicht erreichbar sein, wird der zweite genutzt. Manche Resolver-Netzwerke bieten weitere IP-Adressen, über die Zusatzfunktionen, z. B. für den Jugendschutz, zugeschaltet werden können.

| Inhalte-Filterung | Datenschutz | IP-Adressen der Nameserver | |

| Quad9 | Filterung bösartiger Domains | Keine Aufzeichnung von Nutzerdaten | 9.9.9.9 und 149.112.112.112 |

| Cloudflare DNS Family | Filterung bösartiger Domains plus Jugendschutz | Keine Aufzeichnung von Nutzerdaten | 1.1.1.3 und 1.0.0.3 |

| Cloudflare DNS | Keinerlei Filterung | Keine Aufzeichnung von Nutzerdaten | 1.1.1.1 und 1.0.0.1 |

| DNS.watch | Keinerlei Filterung | Keine Aufzeichnung von Nutzerdaten | 84.200.69.80 und 84.200.70.40 |

DNS-Spoofing ist eine ernstzunehmende Bedrohung. Der Einsatz von Verschlüsselungstechnologien und die Nutzung eines öffentlichen DNS-Resolver-Netzwerks bieten in Kombination robusten Schutz.